Agilice su proceso de revisión de accesos con la solución automatizada de TheFence

THEFENCE™ UAR PLUS es una innovadora solución de Revisión de Acceso de Usuarios (SaaS) basada en la nube y potenciada por IA que automatiza la revisión periódica de los derechos de acceso de los usuarios (empleados, proveedores, usuarios técnicos) en el entorno digital de una empresa, de modo que los líderes empresariales puedan mantener fácilmente bajo control los derechos digitales de sus empleados en un proceso transparente, documentado y automatizado.

Mejorar la seguridad

Refuerce la seguridad de su nube con revisiones automatizadas del acceso de los usuarios. Detecte y elimine los privilegios de acceso no autorizados, reduciendo el riesgo de filtraciones de datos y ciberataques.

Reducir costes

Maximice sus recursos y minimice los costes con la revisión del acceso de los usuarios. TheFence identifica y elimina las cuentas y los privilegios de acceso no utilizados, ayudándole a optimizar las licencias y las suscripciones.

Maximizar la transparencia

TheFence envía notificaciones y alertas directamente a los canales de comunicación de su empresa para que haya la máxima concienciación. Nada bloquea el flujo de información.

Garantizar el cumplimiento

Nuestra solución le ayuda a cumplir requisitos normativos como HIPAA, PCI DSS y GDPR con el fin de evitar sanciones, acciones legales - o incluso los constantes dolores de cabeza, que los auditores podrían causar.

Aumentar la productividad

Lleve su productividad al siguiente nivel con la revisión de accesos. TheFence garantiza que sus empleados dispongan de los recursos necesarios para ofrecer resultados sobresalientes.

Potenciación de la IA

Las herramientas basadas en IA pueden automatizar el proceso de revisión de accesos analizando los registros de acceso, identificando anomalías y patrones y marcando los intentos de acceso peligrosos.

¿Por qué la revisión automática del acceso de los usuarios ahorra tiempo y esfuerzo a su empresa?

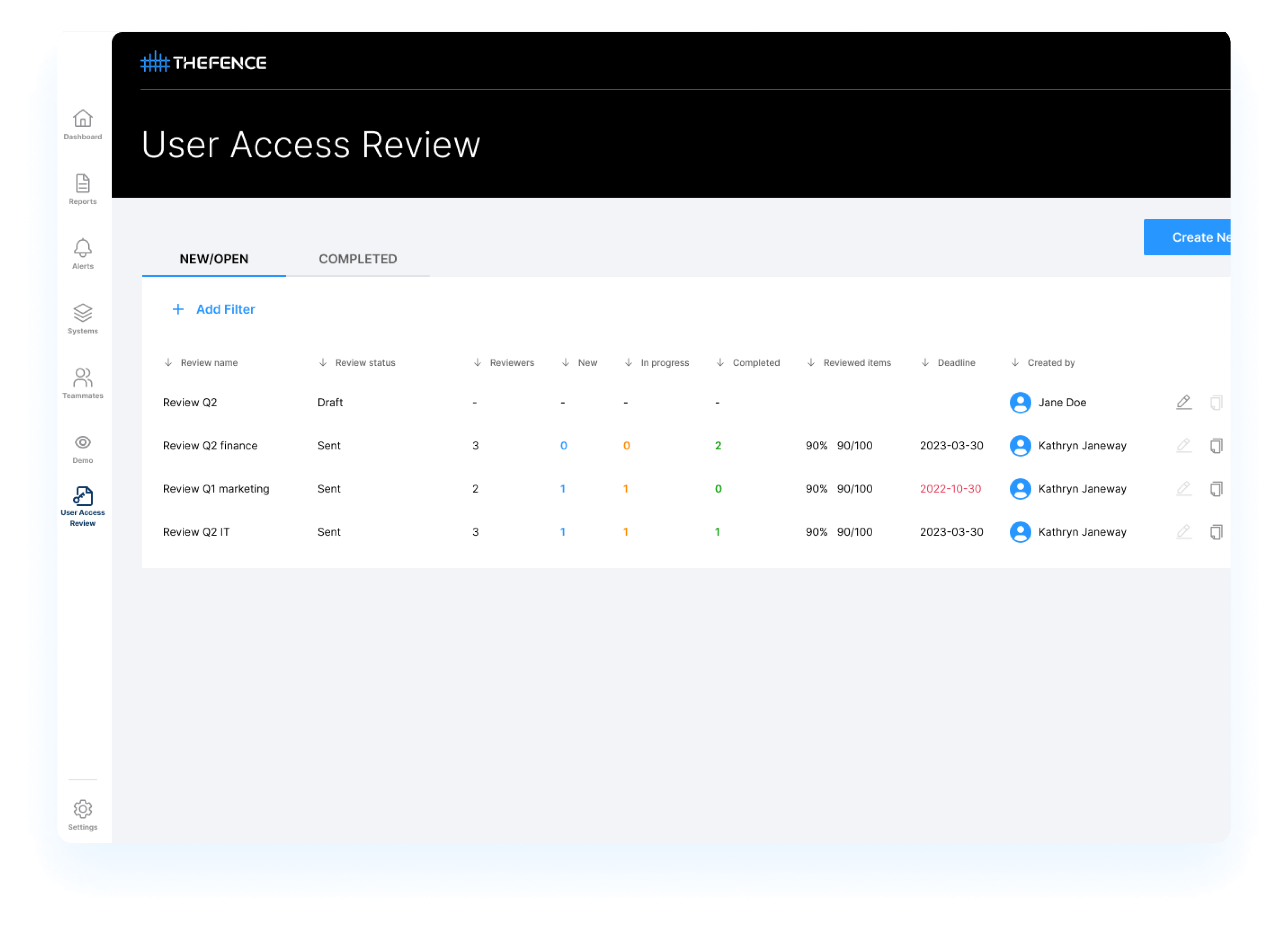

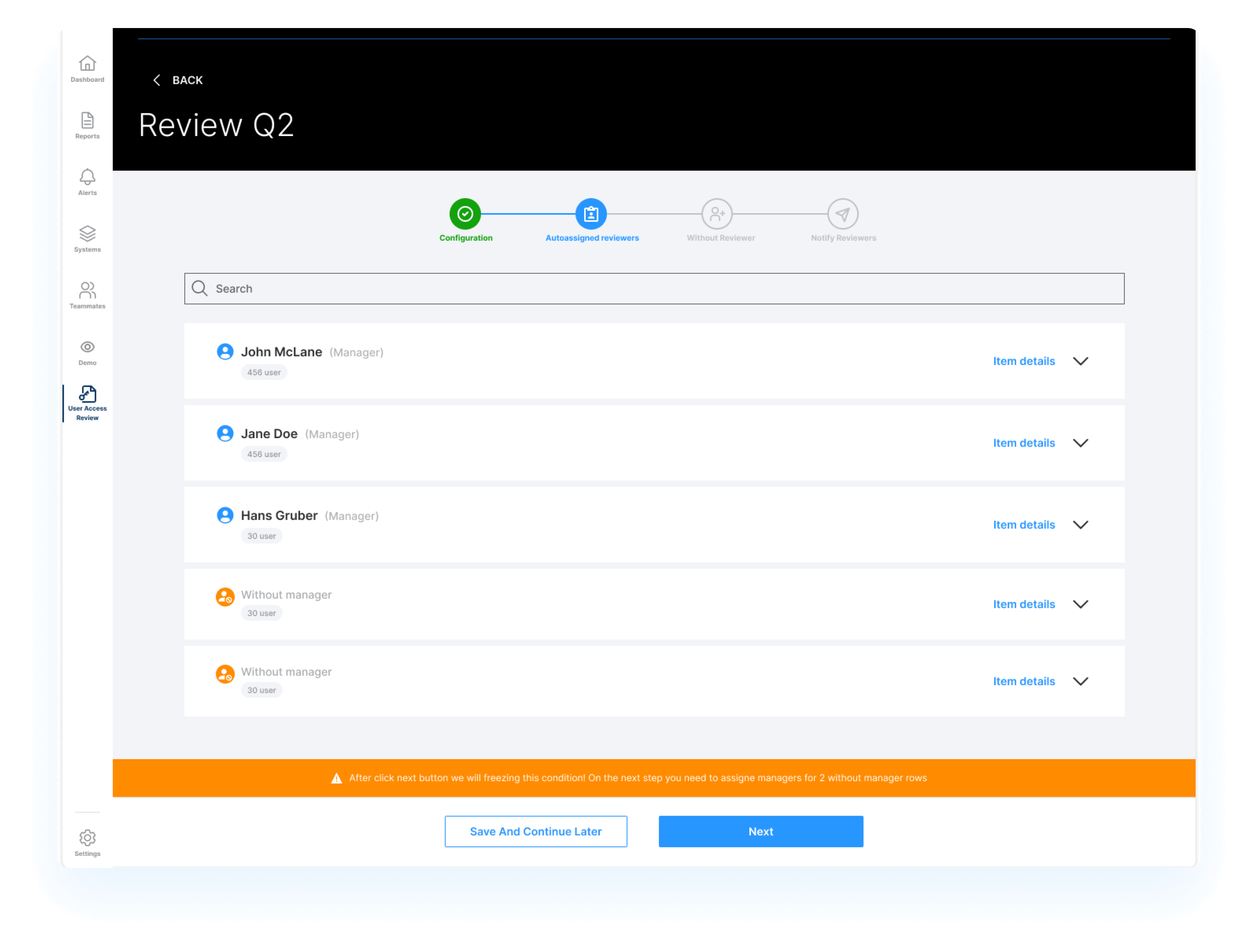

La gestión y orquestación de las revisiones funciona a las mil maravillas

Las decisiones pueden convertirse rápidamente en acciones

Administración, resultados y pruebas a su alcance

Tus revisiones serán completas, profundas, precisas y superrápidas

¿Qué puede fallar en su ¿revisiones manuales de acceso de usuarios?

- Sólo se revisa la situación laboral del usuario, y nunca se comprueban sus derechos y funciones.

- El proceso de revisión no está documentado, por lo que es imposible saber quién revisó qué y cuándo.

- Los problemas detectados sólo se corrigen con importantes retrasos o no se corrigen en absoluto.

- El examen de los derechos en conflicto queda excluido del proceso de revisión.

- El proceso de revisión no es coherente y no está regulado internamente.

- Sólo se revisan los usuarios de los empleados.

- Nadie comprueba los derechos de los usuarios técnicos.

- Los usuarios externos también quedan excluidos de la revisión.

- Los datos recogidos no están documentados, y el alcance difiere de un sistema a otro.

- Los derechos de los usuarios se cotejan con listas externas simplificadas manualmente.

- El contenido de los papeles no se recoge ni se revisa.

- La revisión no la lleva a cabo el propietario de la empresa/propietario de los datos, sino los administradores de TI, por lo que nadie notará ni seguirá los cambios de la empresa en el contenido del perfil de acceso.

- El revisor pasa la tarea a otra persona (con o sin los conocimientos suficientes).

- La experiencia de los revisores es muy variada, y algunos no tienen los conocimientos adecuados para la revisión.

- El revisor no es consciente de los riesgos y conflictos empresariales relacionados con los derechos de acceso.

- El revisor también debe comprobar sus propios derechos, lo que es intrínsecamente conflictivo.

- Gestionan, coordinan y supervisan manualmente el proceso de revisión.

- La revisión es compleja, incompleta y difícil de aplicar en toda la organización.

- El proceso lleva mucho tiempo y es difícil obtener respuestas de los revisores.

- La herramienta IAM (si existe) no está (o no puede estar) configurada para el proceso de revisión de acceso de usuarios

La opinión de los usuarios

"Antes de usar TheFence™, llevar a cabo revisiones de acceso de usuarios para el cumplimiento de auditorías solía consumir demasiado tiempo y recursos. Ahora somos capaces de realizar la misma tarea de manera rápida y fácil. TheFence™ también puede realizar revisiones de acceso para nuestros sistemas personalizados y aplicaciones a medida. Prácticamente cualquier tecnología individual puede ser desarrollada y conectada fácilmente."

"TheFence™ ha mejorado nuestra capacidad de colaborar eficazmente y nos ha proporcionado la información necesaria para tomar decisiones de acceso más rápidas y mejores y gestionar nuestros excesos de autorización. Con la ayuda del software, nuestros propietarios de datos, responsables de línea y aprobadores son ahora conscientes de lo que aprueban o rechazan. Tenemos una idea clara de quién tiene acceso a qué".

¿Por qué nosotros?

- Más de 100.000 usuarios controlados

- Innovadora tecnología de software de última generación

- Análisis de riesgos basado en una puntuación única con más de 10.000 conjuntos de reglas

Automatice su revisión de accesos con TheFence™

Experimente un nuevo nivel de eficacia, seguridad y cumplimiento con la solución avanzada de revisión de accesos de TheFence.

Integraciones en la nube

Gestione los derechos de acceso de los sistemas integrados y garantice el cumplimiento de las normas y reglamentos del sector, como el principio del mínimo privilegio y la segregación de funciones.

Identificación automática de usuarios

TheFence™ puede conectarse sin problemas a los sistemas de RRHH, extraer datos e identificar usuarios automáticamente.

Análisis de derechos de acceso y puntuación de riesgos

Ayudamos a los revisores a tomar mejores decisiones mostrando las puntuaciones de riesgo de acceso.

Asignación automática de revisores y generación de tareas

Puede agilizar el proceso asignando revisores automáticamente y generando tareas para ellos.

Detección de valores atípicos,

recomendación automática

Permitimos a los revisores mejorar sus capacidades de toma de decisiones proponiendo decisiones utilizando IA.

Interfaz de usuario guiada y soporte de decisiones para revisores

TheFence™ proporciona una interfaz fácil de usar que ofrece a los revisores recomendaciones basadas en IA, con el objetivo de mejorar la precisión y eficiencia de la toma de decisiones durante el proceso de revisión.

Acceda a la cabina de revisión para CISO o usuarios avanzados

La solución TheFence™ proporciona una interfaz centralizada y completa donde pueden revisar y administrar de manera eficiente los permisos y privilegios de acceso.

Todos satisfechos

Eficacia, precisión, coherencia, escalabilidad y cumplimiento: todas las partes interesadas.

Benefíciese de las ventajas de la automatización

Oswald (CEO)

"Los auditores nos critican constantemente por dejar las revisiones de acceso de los usuarios sin terminar, incompletas. Además, tomamos malas decisiones, este control simplemente no funciona"

Bob (CISO)

"Pasamos horas interminables coordinando a los gestores en la Revisión del Acceso de los Usuarios."

Jason (Propietario de los datos)

"Se me pide que tome decisiones sobre el acceso de los usuarios sin ninguna ayuda sobre los derechos que debo revocar.."

Nuestros logros

La opinión de los usuarios

"TheFence™ ha mejorado nuestra capacidad de colaborar eficazmente y nos ha proporcionado la información necesaria para tomar decisiones de acceso más rápidas y mejores y gestionar nuestros excesos de autorización. Con la ayuda del software, nuestros propietarios de datos, responsables de línea y aprobadores son ahora conscientes de lo que aprueban o rechazan. Tenemos una idea clara de quién tiene acceso a qué".

"Antes de usar TheFence™, llevar a cabo revisiones de acceso de usuarios para el cumplimiento de auditorías solía consumir demasiado tiempo y recursos. Ahora somos capaces de realizar la misma tarea de manera rápida y fácil. TheFence™ también puede realizar revisiones de acceso para nuestros sistemas personalizados y aplicaciones a medida. Prácticamente cualquier tecnología individual puede ser desarrollada y conectada fácilmente."

¿Por qué nosotros?

- Inteligencia práctica y plataforma de automatización

- Fácil de usar, fácil de implantar

- Disponible tanto en las instalaciones como en la nube

Integra tus sistemas a TheFence™

TheFence™ puede monitorear la mayoría de las soluciones más utilizadas

Amazon Web Services

Asegura que el acceso a recursos solo se otorgue a usuarios autorizados.

Slack

Gestiona el acceso de usuarios de manera más eficiente mientras mitigas riesgos de seguridad

Salesforce

Mejora la seguridad monitoreando el acceso de usuarios a Salesforce

Microsoft 365

Monitorea y analiza los usuarios y el posible uso del servicio para posibles riesgos de seguridad

Jira Software

Mejorar la seguridad supervisando el acceso de los usuarios

Microsoft Azure

Control total de los derechos de acceso

DocuSign

Detectar y eliminar los permisos innecesarios concedidos a los usuarios

Microsoft Entra ID

Logre una gobernanza unificada de identidades en todo su ecosistema de Microsoft

Zoom

Identificar y prevenir posibles violaciones de la seguridad mediante la supervisión de los riesgos de acceso

Microsoft Dynamics 365

Aumentar la seguridad y minimizar el riesgo de acceso no autorizado

SAP

Proteja su sistema SAP racionalizando el control de los riesgos de acceso

Okta

Simplifique la gestión de identidades y fortalezca los controles de acceso

¿Alguna pregunta?

Consulta las Preguntas Frecuentes.

¿Todavía tienes preguntas sin respuesta y necesitas ponerte en contacto?

La revisión del acceso de los usuarios se refiere al proceso de evaluación y verificación de los usuarios y sus derechos de acceso dentro del entorno informático de una organización. Esta revisión asegura que los empleados u otros individuos autorizados tengan acceso apropiado a los recursos que necesitan para realizar sus funciones laborales, al mismo tiempo que previene el acceso no autorizado a datos o sistemas sensibles.

Durante una revisión de acceso del usuario, los administradores o propietarios de datos (principalmente gerentes de línea de negocio) examinan los derechos de acceso asignados a cada cuenta de usuario, verificando que a cada cuenta solo se le otorgue el nivel mínimo de acceso necesario para realizar su propósito previsto. Cualquier discrepancia o acceso no autorizado debe ser identificado y corregido, lo que ayuda a mantener la seguridad e integridad de los datos y sistemas de la organización.

Las revisiones de los accesos de los usuarios suelen realizarse de forma periódica, por ejemplo anual o semestralmente, como parte del programa general de gestión de la seguridad de la información de una organización.

- Protección de datos sensibles: Las revisiones de los accesos de los usuarios garantizan que sólo las personas autorizadas tengan acceso a los datos y sistemas sensibles de la organización. Al revisar regularmente los derechos de acceso de los usuarios, las empresas pueden prevenir el acceso no autorizado, las violaciones de datos y otros incidentes de seguridad que podrían resultar en un daño financiero y reputacional significativo.

- Cumplimiento de la normativa: Muchos sectores están sujetos a requisitos normativos que obligan a revisar periódicamente el acceso de los usuarios. Por ejemplo, el sector sanitario está obligado a cumplir la normativa HIPAA, que exige auditorías periódicas del acceso de los usuarios a la información sanitaria electrónica protegida (ePHI). Realizar revisiones de acceso de usuarios ayuda a las empresas a garantizar el cumplimiento de estas regulaciones.

- Identificación de amenazas para la seguridad: Las revisiones de acceso de usuarios pueden ayudar a las empresas a identificar posibles amenazas para la seguridad, como usuarios con derechos de acceso excesivos o conflictivos.

- Mejorar la eficiencia operativa: Realizar revisiones periódicas del acceso de los usuarios puede ayudar a las empresas a garantizar que los derechos de acceso son adecuados para la función laboral de cada usuario. Esto puede ayudar a reducir el potencial de errores o ineficiencias que podrían afectar la productividad y las operaciones comerciales.

- Proteger la reputación de la empresa: Las empresas que sufren filtraciones de datos u otros incidentes de seguridad pueden sufrir importantes daños en su reputación. Realizar revisiones regulares de acceso de usuarios puede ayudar a prevenir incidentes de seguridad y proteger la reputación del negocio.

- Acceso no autorizado: Cuando se concede a los usuarios acceso a sistemas o datos a los que no deberían tener acceso, esto puede dar lugar a violaciones de datos, robo de propiedad intelectual u otras actividades no autorizadas.

- Acceso excesivo: Los usuarios que tienen acceso a más datos o sistemas de los que necesitan para desempeñar sus funciones laborales suponen un riesgo para sí mismos y para la organización. Esto puede dar lugar a filtraciones de datos, amenazas internas u otros incidentes de seguridad. Si sus credenciales de usuario fueron robadas (por ejemplo, en un ataque de phishing), los derechos de acceso excesivos pueden ser muy útiles para el atacante.

- Cuentas inactivas: Cuando las cuentas de usuario permanecen activas incluso después de que el usuario haya abandonado la organización o ya no necesite acceso, esto puede suponer un riesgo para la organización. Las cuentas inactivas pueden ser explotadas por atacantes, que pueden utilizarlas para obtener acceso no autorizado a los sistemas y datos de la organización. En este caso, pueden ser difíciles de detectar e identificar, ya que el propietario anterior aparecerá en los registros de actividad.

- Cuentas compartidas: Cuando varios usuarios comparten una misma cuenta, puede resultar difícil saber quién accede a los datos y sistemas. Esto puede suponer un riesgo para la organización, ya que puede ser difícil determinar quién es el responsable de cualquier actividad no autorizada que se produzca.

- Contraseñas débiles: Los usuarios con contraseñas débiles o que utilizan la misma contraseña para varias cuentas suponen un riesgo para la organización. Esto puede facilitar a los atacantes el acceso a los sistemas y datos de la organización.

La frecuencia de realización de las revisiones de acceso de usuarios puede variar en función del tamaño y la complejidad de la organización, así como de los requisitos normativos. Sin embargo, creemos que los propietarios de los activos deben realizar revisiones regulares y periódicas del acceso de los usuarios. Algunas organizaciones pueden necesitar realizar revisiones con mayor frecuencia, como cada seis meses o cada trimestre, para garantizar el cumplimiento de la normativa o para abordar riesgos de seguridad específicos.

Es importante señalar que las revisiones de los accesos de los usuarios también deben realizarse siempre que se produzca un cambio significativo en la organización, como una fusión o adquisición, un cambio en las operaciones empresariales o la implantación de un nuevo sistema. Además, si se produce un incidente o una violación de la seguridad, debe realizarse inmediatamente una revisión de los accesos de los usuarios para identificar cualquier vulnerabilidad y solucionarla con prontitud.

El proceso de revisión del acceso de los usuarios está incompleto:

- Sólo se revisa la situación laboral del usuario, y nunca se comprueban sus derechos y funciones.

- El proceso de revisión no está documentado, por lo que es imposible saber quién revisó qué y cuándo.

- Los problemas detectados sólo se corrigen con importantes retrasos o no se corrigen en absoluto.

- El examen de los derechos en conflicto queda excluido del proceso de revisión.

- El proceso de revisión no es coherente y no está regulado internamente.

El alcance de los datos examinados es incompleto:

- Sólo se revisan los usuarios de los empleados.

- Nadie comprueba los derechos de los usuarios técnicos.

- Los usuarios externos también quedan excluidos de la revisión.

- Los datos recogidos no están documentados, y el alcance difiere de un sistema a otro.

- Los derechos de los usuarios se cotejan con listas externas simplificadas manualmente.

- El contenido de los papeles no se recoge ni se revisa.

El examen no lo realiza la persona adecuada:

- La revisión no la lleva a cabo el propietario de la empresa/propietario de los datos, sino los administradores de TI, por lo que nadie notará ni seguirá los cambios de la empresa en el contenido del perfil de acceso.

- El revisor pasa la tarea a otra persona (con o sin los conocimientos suficientes).

- La experiencia de los revisores es muy variada, y algunos no tienen los conocimientos adecuados para la revisión.

- El revisor no es consciente de los riesgos y conflictos empresariales relacionados con los derechos de acceso.

- El revisor también debe comprobar sus propios derechos, lo que es intrínsecamente conflictivo.

Utilizan las herramientas equivocadas, o no disponen de herramientas para la revisión del acceso de los usuarios:

- Gestionan, coordinan y supervisan manualmente el proceso de revisión.

- La revisión es compleja, incompleta y difícil de aplicar en toda la organización.

- El proceso lleva mucho tiempo y es difícil obtener respuestas de los revisores.

- La herramienta IAM (si existe) no está (o no puede estar) configurada para el proceso de revisión de acceso de usuarios.