soluciones

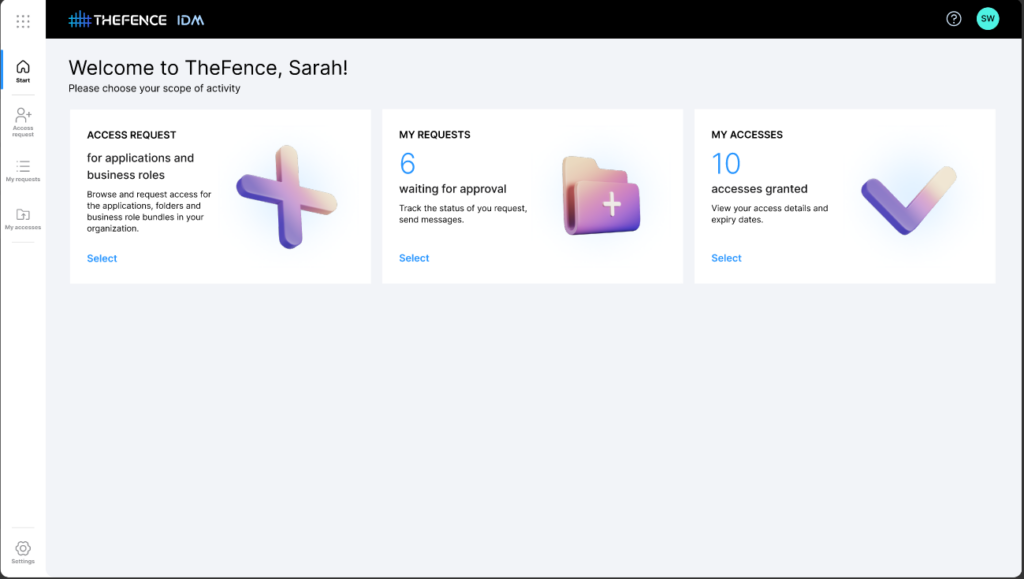

IDM SMART

Una solución de gestión de solicitudes de acceso rentable y rápidamente desplegable que se centra en la gestión del ciclo de vida del acceso de los usuarios, acelerando el proceso de aprobación y eliminando los retrasos en el acceso.

TheFence IDM SMART ofrece una experiencia fluida tanto para los usuarios como para los aprobadores. Proporciona APIs y eventos para facilitar la integración de procesos y herramientas externas.

Es una solución de Gestión de Identidad y Acceso simplificada y conforme a NIS2, diseñada para pequeñas y medianas empresas que necesitan una seguridad robusta sin la complejidad de las soluciones de nivel empresarial.

Software como Servicio

Aunque es una plataforma basada en SaaS, admite paisajes de TI híbridos a través de su tecnología TheFence Agent. Esto permite a las empresas gestionar tanto sistemas en la nube como locales con una sola solución, eliminando la necesidad de múltiples herramientas costosas.

Gestión de Usuarios y Roles

La función permite a las empresas gestionar fácilmente quién tiene acceso a sus sistemas y qué pueden hacer. Simplifica la administración de usuarios y permisos, asegurando que las personas adecuadas tengan el nivel correcto de acceso, manteniendo una seguridad robusta.

Gestión de Solicitudes de Acceso

Simplifica el proceso de solicitar y otorgar acceso a sistemas y aplicaciones, empoderando a los usuarios con un control estricto sobre los permisos. Con una interfaz web fácil de usar e integrada con Jira Cloud, su empresa puede manejar las solicitudes de acceso eficientemente, mejorando la seguridad y la productividad.

Flujo de Aprobación de Solicitudes de Acceso

El Flujo de Aprobación de Solicitudes de Acceso en IDM SMART ofrece el equilibrio perfecto entre flexibilidad y simplicidad, facilitando a las organizaciones la gestión del acceso mientras adaptan el proceso a sus necesidades únicas.

Pistas de Auditoría e Informes de Cumplimiento Listos para Usar

IDM SMART no solo simplifica la gestión de acceso, sino que también proporciona robustas pistas de auditoría e informes de cumplimiento listos para usar, asegurando que su organización se mantenga segura y lista para auditorías.

Eficiencia

¿Por qué IDM SMART?

Gestión de Usuarios Simplificada: La arquitectura en la nube ligera y basada en API de IDM SMART ofrece un rendimiento, escalabilidad y flexibilidad de vanguardia, transformando la forma en que su organización maneja la gestión de acceso.

Rentable: Los sistemas IDM completos a menudo vienen con altos costos asociados con características complejas, requisitos de infraestructura y largos tiempos de implementación. IDM SMART se centra en ofrecer características esenciales de gestión de identidad y acceso, evitando la complejidad innecesaria. Las empresas solo pagan por la funcionalidad que necesitan, sin verse abrumadas por extras costosos.

Configuración e Integración Rápidas: IDM SMART está diseñado para un despliegue rápido y una integración fluida, asegurando que su organización pueda ponerse en marcha con una mínima interrupción.

Pruébalo 100% gratis durante 14 días. Cancela cuando quieras. Cancela en cualquier momento

Cuestionario de sensibilización sobre ciberseguridad

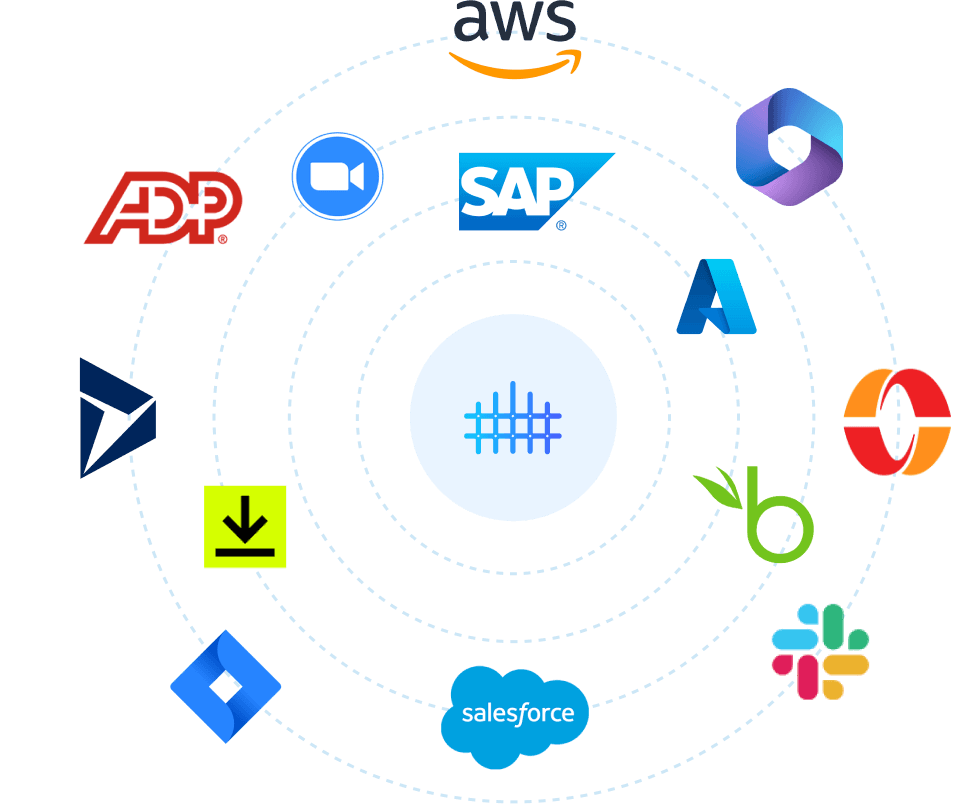

Integra tus sistemas a TheFence™

TheFence™ puede monitorear la mayoría de las soluciones más utilizadas

Amazon Web Services

Asegura que el acceso a recursos solo se otorgue a usuarios autorizados.

Slack

Gestiona el acceso de usuarios de manera más eficiente mientras mitigas riesgos de seguridad

Salesforce

Mejora la seguridad monitoreando el acceso de usuarios a Salesforce

Microsoft 365

Monitorea y analiza los usuarios y el posible uso del servicio para posibles riesgos de seguridad

Jira Software

Mejorar la seguridad supervisando el acceso de los usuarios

Microsoft Azure

Control total de los derechos de acceso

DocuSign

Detectar y eliminar los permisos innecesarios concedidos a los usuarios

Microsoft Entra ID

Logre una gobernanza unificada de identidades en todo su ecosistema de Microsoft

Zoom

Identificar y prevenir posibles violaciones de la seguridad mediante la supervisión de los riesgos de acceso

Microsoft Dynamics 365

Aumentar la seguridad y minimizar el riesgo de acceso no autorizado

SAP

Proteja su sistema SAP racionalizando el control de los riesgos de acceso

Okta

Simplifique la gestión de identidades y fortalezca los controles de acceso

Pequeñas y medianas empresas

TheFence IDM SMART ofrece una gestión de usuarios simplificada y rentable, con un despliegue rápido, mejorando la seguridad sin necesidad de amplios recursos de TI.

MSPs/MSSPs

Esta solución de gestión de identidad SaaS multitenant está diseñada para MSPs y MSSPs, ofreciendo integración perfecta, despliegue rápido y gestión de identidad escalable para apoyar tu crecimiento y las necesidades de tus clientes.

Equipos remotos e híbridos

TheFence IDM SMART ofrece una interfaz fácil de usar, flujos de trabajo de aprobación flexibles y una seguridad mejorada para equipos distribuidos.

Startups y empresas en crecimiento

IDM SMART se adapta a tu crecimiento, acelera los procesos de aprobación y asegura el cumplimiento con un esfuerzo mínimo.