Lösungen

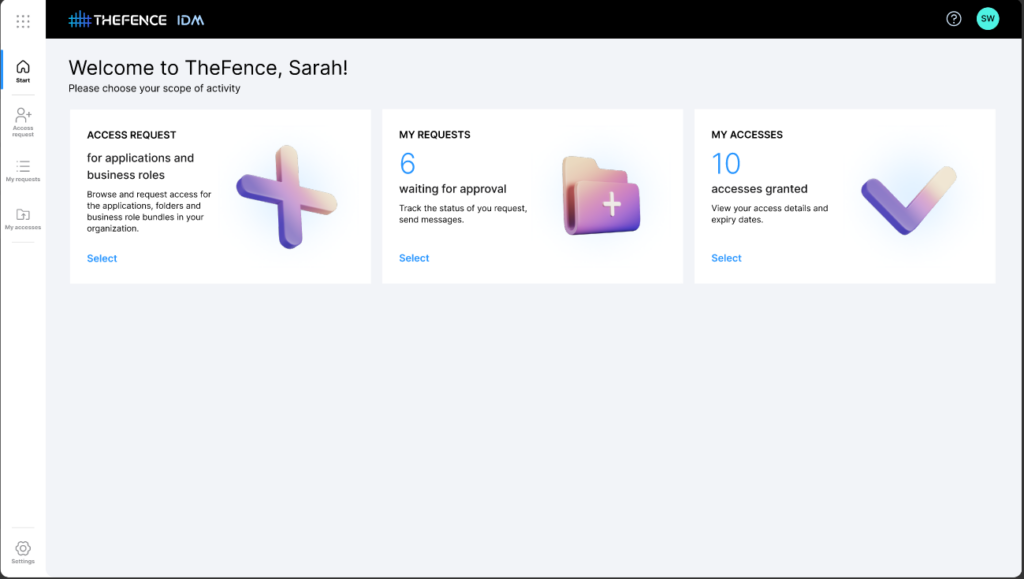

IDM SMART

Eine kostengünstige und schnell einsetzbare Basislösung für das Management von Zugriffsanforderungen, die sich auf das Lebenszyklusmanagement von Benutzerzugriffen konzentriert, den Genehmigungsprozess beschleunigt und Zugriffsverzögerungen beseitigt.

TheFence IDM SMART bietet eine reibungslose Erfahrung für Benutzer und Genehmiger. Es bietet APIs und Ereignisse zur Integration externer Prozesse und Werkzeuge.

Es ist eine schlanke, NIS2-konforme Identitäts- und Zugriffsmanagementlösung, die für kleine bis mittelgroße Unternehmen entwickelt wurde, die robuste Sicherheit ohne die Komplexität von Unternehmenslösungen benötigen.

Software als Dienstleistung

Obwohl es sich um eine SaaS-basierte Plattform handelt, unterstützt es hybride IT-Landschaften durch seine TheFence Agent-Technologie. Dies ermöglicht es Unternehmen, sowohl Cloud- als auch On-Premise-Systeme mit einer einzigen Lösung zu verwalten und somit die Notwendigkeit mehrerer, teurer Werkzeuge zu eliminieren.

Benutzer- und Rollenverwaltung

Diese Funktion ermöglicht es Unternehmen, einfach zu verwalten, wer Zugriff auf ihre Systeme hat und was sie tun können. Sie vereinfacht die Verwaltung von Benutzern und Berechtigungen und stellt sicher, dass die richtigen Personen den passenden Zugriff haben, während die Sicherheit gewährleistet bleibt.

Zugriffsanforderungsmanagement

Es vereinfacht die Anforderung und Gewährung von Zugriff auf Systeme und Anwendungen, befähigt Benutzer und stellt eine strenge Kontrolle über Berechtigungen sicher. Mit einer benutzerfreundlichen Web-Oberfläche und Jira Cloud-Integration kann Ihr Unternehmen Zugriffsanforderungen effizient verwalten, die Sicherheit verbessern und die Produktivität steigern.

Genehmigungsworkflow für Zugriffsanforderungen

Der Genehmigungsworkflow für Zugriffsanforderungen in IDM SMART bietet die perfekte Balance zwischen Flexibilität und Einfachheit, wodurch es Organisationen leicht fällt, den Zugriff zu verwalten und den Prozess an ihre einzigartigen Bedürfnisse anzupassen.

Audit-Trails und Compliance-Berichte Out-of-the-Box

IDM SMART vereinfacht nicht nur das Zugriffsmanagement, sondern bietet auch robuste Audit-Trails und Compliance-Berichte Out-of-the-Box, wodurch sichergestellt wird, dass Ihre Organisation sicher und auditbereit bleibt.

Effizienz

Warum IDM SMART?

Vereinfachtes Benutzermanagement: Die API-First, leichte Cloud-Architektur von IDM SMART bietet modernste Leistung, Skalierbarkeit und Flexibilität und transformiert die Art und Weise, wie Ihre Organisation das Zugriffsmanagement handhabt.

Kosteneffektiv: Vollwertige IDM-Systeme sind oft mit hohen Kosten verbunden, die durch komplexe Funktionen, Infrastrukturanforderungen und lange Implementierungszeiten entstehen. IDM Lite konzentriert sich darauf, wesentliche Funktionen für das Identitäts- und Zugriffsmanagement bereitzustellen und unnötige Komplexität zu vermeiden. Unternehmen zahlen nur für die Funktionalität, die sie benötigen, ohne von kostspieligen Extras überwältigt zu werden.

Schnelle Einrichtung und Integration: IDM SMART ist für eine schnelle Bereitstellung und reibungslose Integration konzipiert, sodass Ihre Organisation mit minimaler Unterbrechung einsatzbereit ist.

Testen Sie 100% kostenlos für 14 Tage. Jederzeit abbrechen

Quiz zum Bewusstsein für Cybersicherheit

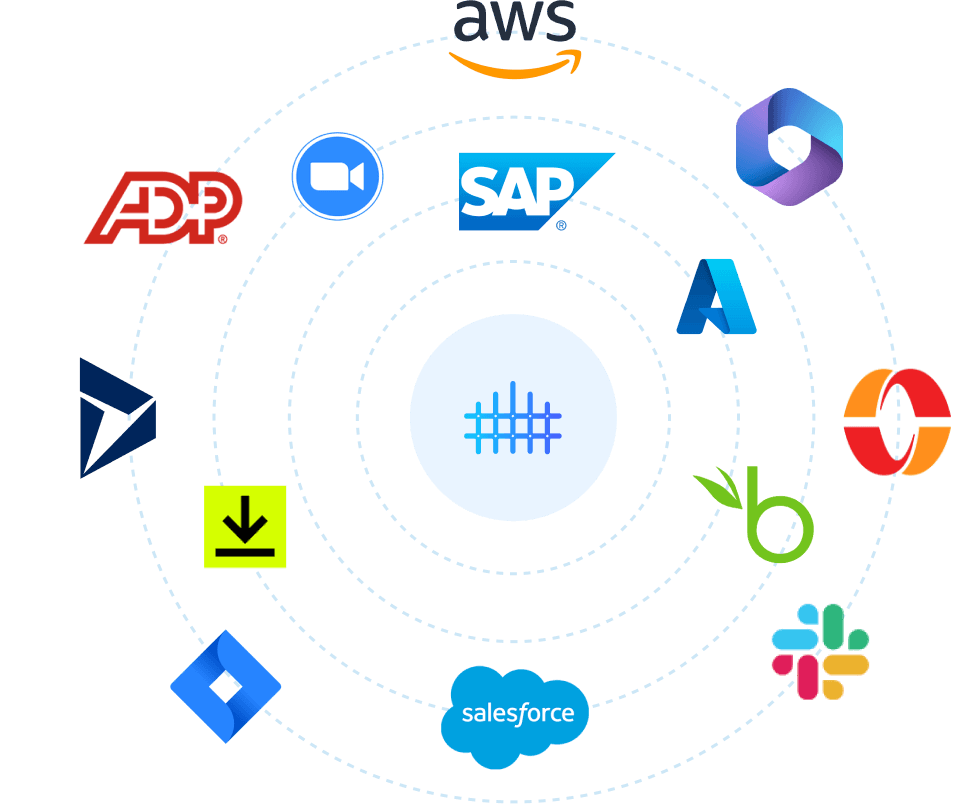

Integrieren Sie Ihre Systeme in TheFence™

TheFence™ kann die meisten der am häufigsten verwendeten Lösungen überwachen

Amazon Webdienste

Sicherstellen, dass der Zugriff auf Ressourcen nur autorisierten Benutzern gewährt wird

Slack

Effizientere Verwaltung des Benutzerzugriffs bei gleichzeitiger Minimierung der Sicherheitsrisiken

Salesforce

Erhöhen Sie die Sicherheit durch Überwachung des Benutzerzugriffs auf Salesforce

Microsoft 365

Überwachung und Analyse der Nutzer und der möglichen Nutzung des Dienstes auf potenzielle Sicherheitsrisiken

Jira-Software

Verbessern Sie die Sicherheitslage durch Überwachung des Benutzerzugriffs

Microsoft Azure

Erreichen Sie umfassende Kontrolle über Zugriffsrechte

DocuSign

Erkennen und entfernen Sie unnötige Berechtigungen, , die Benutzern gewährt wurden

Microsoft Entra ID

Erreichen Sie eine einheitliche Identitätsverwaltung in Ihrem gesamten Microsoft-Ökosystem

Zoom

Identifizieren und verhindern Sie unbefugte Zugriffe

Microsoft Dynamics 365

Erhöhen Sie die Sicherheit und minimieren Sie das Risiko eines unbefugten Zugriffs

SAP

Sichern Sie Ihr SAP-System, indem Sie die Kontrolle über Zugriffsrisiken straffen

Okta

Vereinfachen Sie das Identitätsmanagement und stärken Sie die Zugangskontrollen

Kleine und mittelständische Unternehmen

TheFence IDM SMART bietet kostengünstige, vereinfachte Benutzerverwaltung und schnelle Bereitstellung, wodurch die Sicherheit ohne umfangreiche IT-Ressourcen verbessert wird.

Startups und wachsende Unternehmen

IDM SMART wächst mit deinem Unternehmen, beschleunigt Genehmigungsprozesse und sorgt mit minimalem Aufwand für Compliance.

MSPs/MSSPs

Diese mandantenfähige SaaS-Identitätsmanagementlösung für MSPs und MSSPs bietet nahtlose Integration, schnelle Bereitstellung und skalierbare Identitätsverwaltung zur Unterstützung deines Wachstums und der Bedürfnisse deiner Kunden.

Remote- und Hybrid-Teams

TheFence IDM SMART bietet eine benutzerfreundliche Oberfläche, flexible Genehmigungs-Workflows und verbesserte Sicherheit für verteilte Teams.