Las revisiones periódicas de los accesos son un aspecto fundamental para mantener unas prácticas de ciberseguridad sólidas en las organizaciones. Estas revisiones implican la evaluación y verificación sistemáticas de los derechos de acceso de los usuarios a sistemas, aplicaciones y datos críticos. Al realizar estas revisiones a intervalos regulares, las organizaciones pueden garantizar el cumplimiento de la normativa, mitigar los riesgos relacionados con el acceso y salvaguardar la información confidencial. En esta entrada del blog, exploraremos la definición, la importancia del cumplimiento y la trascendencia de la gobernanza y la responsabilidad en las revisiones periódicas del acceso.

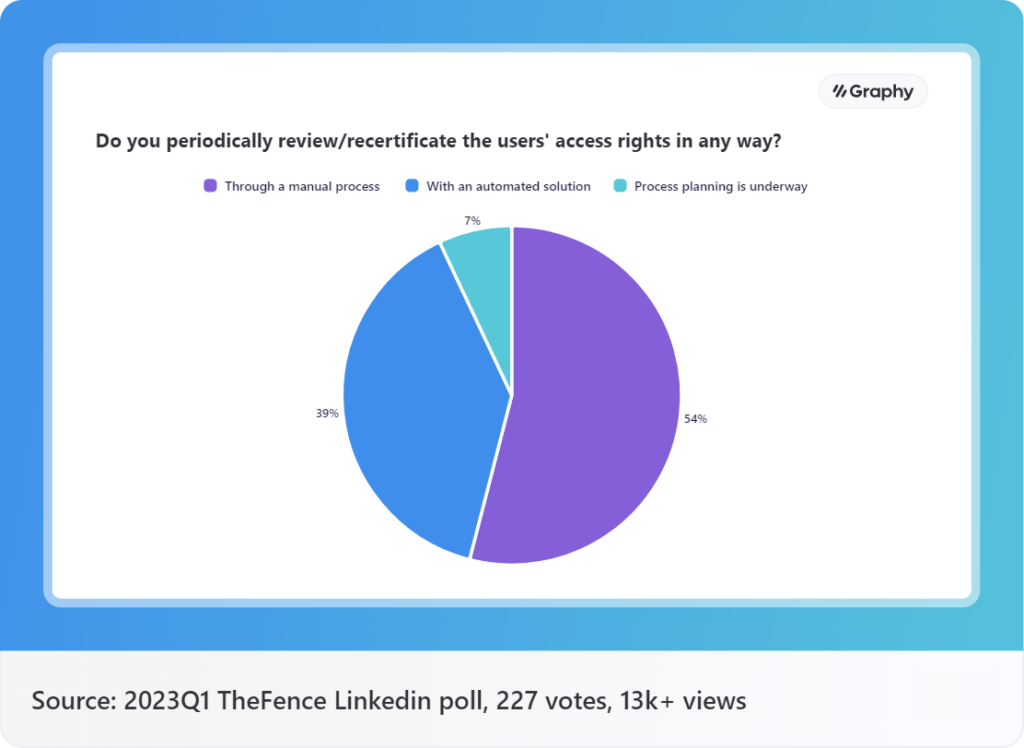

Las revisiones periódicas de acceso son un proceso estructurado de evaluación y validación de los privilegios de acceso de los usuarios dentro de una organización. Estas revisiones se realizan a intervalos regulares, como trimestral, semestral o anualmente, para garantizar que los derechos de acceso se ajustan a las necesidades de la empresa y cumplen los requisitos normativos. El objetivo es mantener un registro actualizado y preciso de los derechos de los usuarios, minimizar el riesgo de accesos no autorizados y evitar la filtración de datos.

El cumplimiento de la normativa del sector es un aspecto fundamental de las revisiones periódicas del acceso. Dependiendo de su sector, las organizaciones deben comprender y adherirse a los requisitos de cumplimiento pertinentes, como GDPR, HIPAA o PCI DSS. Las revisiones periódicas del acceso desempeñan un papel fundamental en el cumplimiento de estas obligaciones, ya que garantizan que los derechos de acceso sean adecuados, estén documentados y se ajusten a las directrices normativas. Al incorporar consideraciones de cumplimiento en las revisiones de acceso, las organizaciones pueden demostrar su compromiso con la protección de datos confidenciales y el mantenimiento de las normas legales y reglamentarias.

Una gobernanza y una rendición de cuentas eficaces son componentes esenciales para el éxito de las revisiones periódicas del acceso. Establecer claramente la propiedad y las responsabilidades de las revisiones de acceso dentro de una organización fomenta la responsabilidad y garantiza un proceso de revisión coherente y exhaustivo. Mediante la definición de funciones y la participación de las partes interesadas de diferentes departamentos, como RR.HH., TI y unidades de negocio, las organizaciones pueden mejorar la precisión y la integridad de las revisiones de acceso. Las estructuras de gobernanza también ayudan a establecer directrices, políticas y procedimientos para llevar a cabo las revisiones, garantizando la coherencia y el cumplimiento de las mejores prácticas.

Para maximizar la eficacia de las revisiones periódicas de acceso, los investigadores en ciberseguridad recomiendan las siguientes buenas prácticas:

- Realice evaluaciones de riesgos exhaustivas: Antes de iniciar las revisiones de acceso, realice evaluaciones de riesgo exhaustivas para identificar los sistemas críticos, los activos de datos y las vulnerabilidades potenciales. Comprender los riesgos asociados a los derechos de acceso permite a las organizaciones priorizar los esfuerzos y asignar los recursos de forma eficaz.

- Implicar a las partes interesadas: Involucre a las distintas partes interesadas, incluidos los propietarios de las empresas, los administradores de sistemas y los equipos de TI, en el proceso de revisión del acceso. La colaboración garantiza que los derechos de acceso se ajusten a las necesidades de la empresa, mejora la rendición de cuentas y reduce el riesgo de acceso no autorizado.

- Aproveche las herramientas de automatización: Adopte herramientas y tecnologías de automatización para agilizar las revisiones de acceso y mejorar la eficiencia. Las soluciones automatizadas pueden ayudar a identificar anomalías de acceso, validar los derechos de los usuarios y aplicar políticas de segregación de funciones (SoD).

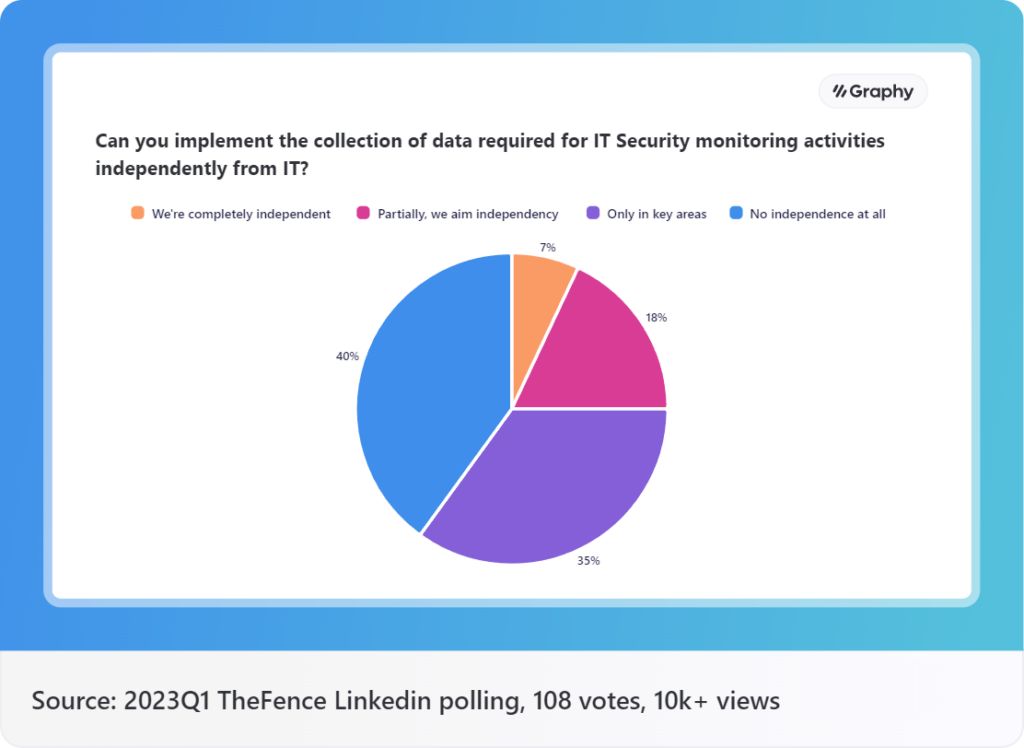

- Implantar una supervisión continua: Reconozca que las revisiones periódicas del acceso por sí solas pueden no ser suficientes. Establezca prácticas de supervisión continua para detectar y responder rápidamente a intentos de acceso no autorizados, patrones de acceso inusuales o cambios en los privilegios de los usuarios. La supervisión continua mejora la resistencia de la seguridad y reduce la ventana de exposición a posibles amenazas.

- Mantener registros de auditoría e informes detallados: Garantice una documentación exhaustiva de los procesos de revisión de acceso, incluidas las personas implicadas, los permisos de acceso evaluados y cualquier modificación realizada. Los sólidos registros de auditoría y las funciones de elaboración de informes facilitan las auditorías reglamentarias, las investigaciones internas y la identificación de posibles anomalías de acceso o incidentes de seguridad.

Conclusión

Las revisiones periódicas de los accesos son fundamentales para cumplir la normativa y reforzar la seguridad general. Al centrarse en la definición de las revisiones de acceso, destacar la importancia del cumplimiento y hacer hincapié en la gobernanza y la responsabilidad, las organizaciones pueden establecer una base sólida para el control de acceso. Al incorporar estas mejores prácticas, las organizaciones pueden reforzar sus procesos de revisión de acceso, mitigar los riesgos y garantizar la confidencialidad, integridad y disponibilidad de los activos de datos críticos. Las revisiones periódicas del acceso, cuando se llevan a cabo con la gobernanza y la responsabilidad adecuadas, permiten a las organizaciones identificar y abordar de forma proactiva las vulnerabilidades relacionadas con el acceso, lo que garantiza una sólida defensa contra el acceso no autorizado y las posibles violaciones de datos.

Es crucial que las organizaciones amplíen sus procesos de revisión de acceso para incluir a los proveedores y apliquen prácticas sólidas de gestión de proveedores. Esto incluye llevar a cabo la diligencia debida, evaluar la postura de seguridad de los proveedores, definir los privilegios de acceso y revisar y supervisar periódicamente sus derechos de acceso. Al ampliar las revisiones de acceso a los proveedores, las organizaciones pueden garantizar la seguridad de toda su cadena de suministro, mitigando los riesgos asociados a accesos no autorizados y posibles violaciones de datos procedentes de fuentes externas.

Al comprender la definición de las revisiones periódicas de acceso, hacer hincapié en los requisitos de cumplimiento y priorizar la gobernanza y la responsabilidad, las organizaciones pueden mejorar su enfoque de las revisiones de acceso. Una propiedad clara, la participación de las partes interesadas y el establecimiento de directrices y políticas garantizan que los derechos de acceso se ajusten a las necesidades de la empresa y a las normas reglamentarias. Además, aprovechar las herramientas de automatización agiliza el proceso de revisión, mejora la eficiencia y reduce la probabilidad de errores humanos.

La realización de evaluaciones de riesgos exhaustivas permite a las organizaciones identificar los sistemas críticos y las vulnerabilidades, lo que les permite asignar recursos de forma eficaz y priorizar los esfuerzos para proteger los datos sensibles. La supervisión continua va más allá de las revisiones periódicas de acceso, ya que proporciona visibilidad en tiempo real de los patrones de acceso y las amenazas potenciales. Al mantener registros de auditoría e informes detallados, las organizaciones pueden demostrar el cumplimiento de la normativa, respaldar las auditorías reglamentarias e investigar eficazmente cualquier anomalía de acceso o incidente de seguridad.