TheFence™ Control de acceso impulsado por IA

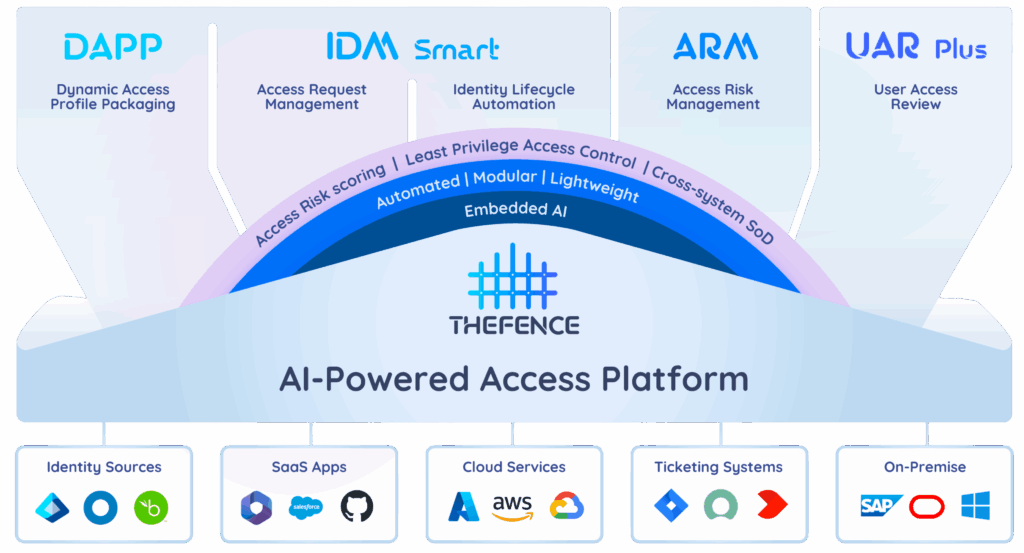

THEFENCE™ es una plataforma de gobernanza y administración de identidades (IGA) automatizada, modularmente construida, impulsada por IA y ligera, diseñada para organizaciones de todos los tamaños.

Verteidigen Sie Ihre digitalen Vermögenswerte mit TheFence™

Unsere Mission ist es sicherzustellen, dass die richtigen Personen zur richtigen Zeit das richtige Maß an Zugang zu den richtigen Ressourcen haben.

KI-gestützte Kontrolle der Zugriffsrechte

TheFence™ bewertet das mit Zugriffsrechten verbundene Risiko und gewährleistet das Prinzip des geringsten Privilegs (PoLP). Durch die systematische und automatische Erfassung von Benutzerdaten, Rollen und elementaren Privilegien führt TheFence™ eine messbare, scoringbasierte Risikoanalyse durch, um Ihre Sicherheitsmaßnahmen zu verstärken.

Wir nutzen die Möglichkeiten des maschinellen Lernens und der generativen KI in verschiedenen Bereichen unserer Systeme, einschließlich, aber nicht beschränkt auf Risikobewertung, Anomalieerkennung und Risikoerklärung.

Testen Sie 100% kostenlos für 14 Tage. Jederzeit abbrechen

In Übereinstimmung mit:

Top 5 TheFence™ -Innovationen

Der erste KI-Co-Pilot in der Benutzerzugriffsüberprüfung und KI-gesteuerte Zugriff-Profilierungslösung in der Branche: eine innovative, cloudbasierte Software-as-a-Service (SaaS)-Lösung, die die periodische Überprüfung der Zugriffsrechte der Benutzer (Mitarbeiter, Lieferanten, technische Benutzer) in der digitalen Umgebung eines Unternehmens automatisiert.

Einfach zu implementierender, ressourcenfreundlicher, modularer Lösungsstack.

Entdeckung von Zugriffsrisiken bis hinunter zur tiefstmöglichen Ebene elementarer Berechtigungsobjekte.

Fähigkeit, systemübergreifende Interessenkonflikte zu erkennen.

Ein punktbasiertes, KI-unterstütztes Metriksystem zur Quantifizierung der Berechtigungsrisiken der Benutzer.

Entdecken Sie Ihr Einsparpotenzial

Quiz zum Bewusstsein für Cybersicherheit

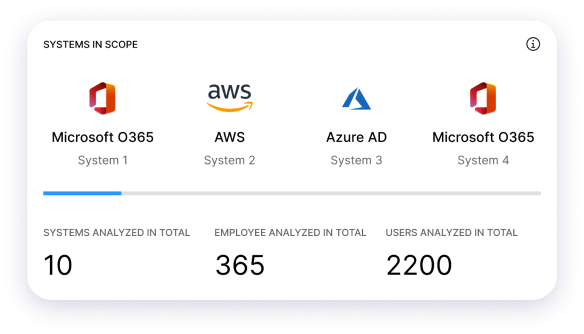

Integrieren Sie Ihre Systeme in TheFence™

TheFence™ kann die meisten der am häufigsten verwendeten Lösungen überwachen

Amazon Webdienste

Sicherstellen, dass der Zugriff auf Ressourcen nur autorisierten Benutzern gewährt wird

Slack

Effizientere Verwaltung des Benutzerzugriffs bei gleichzeitiger Minimierung der Sicherheitsrisiken

Salesforce

Erhöhen Sie die Sicherheit durch Überwachung des Benutzerzugriffs auf Salesforce

Microsoft 365

Überwachung und Analyse der Nutzer und der möglichen Nutzung des Dienstes auf potenzielle Sicherheitsrisiken

Jira-Software

Verbessern Sie die Sicherheitslage durch Überwachung des Benutzerzugriffs

Microsoft Azure

Erreichen Sie umfassende Kontrolle über Zugriffsrechte

DocuSign

Erkennen und entfernen Sie unnötige Berechtigungen, , die Benutzern gewährt wurden

Microsoft Entra ID

Erreichen Sie eine einheitliche Identitätsverwaltung in Ihrem gesamten Microsoft-Ökosystem

Zoom

Identifizieren und verhindern Sie unbefugte Zugriffe

Microsoft Dynamics 365

Erhöhen Sie die Sicherheit und minimieren Sie das Risiko eines unbefugten Zugriffs

SAP

Sichern Sie Ihr SAP-System, indem Sie die Kontrolle über Zugriffsrisiken straffen

Okta

Vereinfachen Sie das Identitätsmanagement und stärken Sie die Zugangskontrollen

Benachrichtigungen

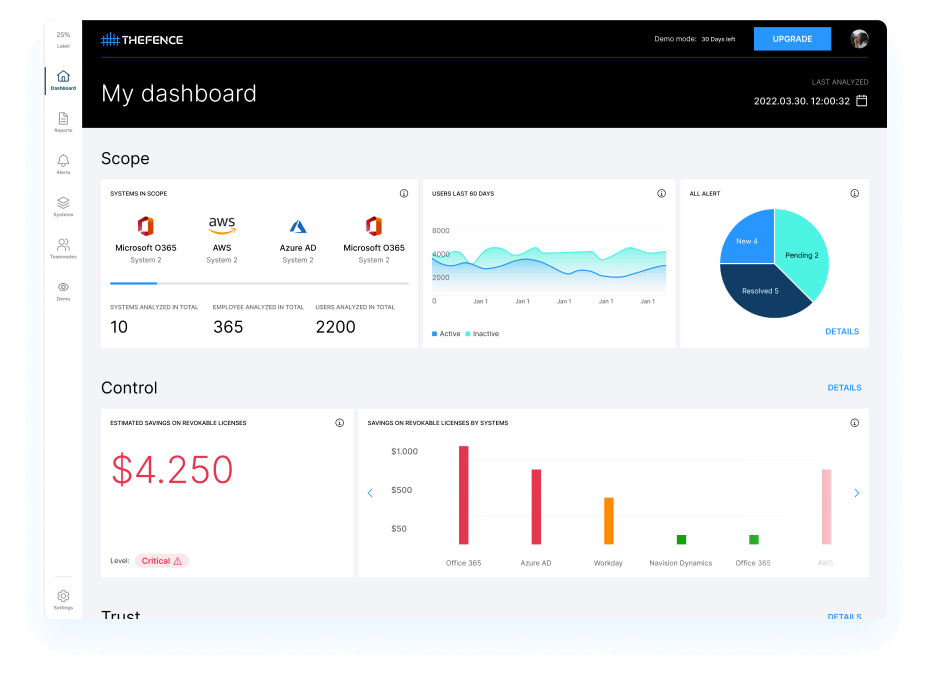

Erhalten Sie aktuelle Benachrichtigungen, um sofortige Maßnahmen zu ergreifen.

Abschnitte und Teilaufgaben

Verschaffen Sie sich einen detaillierten Überblick über den Sicherheitsstatus Ihres Unternehmens.

Datensicherheit

Cloud-basierte Software für maximale Sicherheit, um den Verlust von Geschäftsdaten zu verhindern.

Live-Chat-Unterstützung

Wir halten Ihnen den Rücken frei. Kontaktieren Sie uns für professionelle Hilfe.

Warum

TheFence™?

Für wen ist TheFence™ gedacht?

TheFence™ wurde entwickelt, um ein umfassendes Zugriffsmanagement zu ermöglichen, die Einhaltung von Vorschriften zu optimieren und die Sicherheitslage durch automatische Risikoanalysen und maßgeschneiderte Berichtsfunktionen zu verbessern.

CISO / IT-Sicherheitsteam

Erreichen Sie eine ausgewogene und effektive Sicherheitslage, indem Sie die fortschrittlichen Risikoanalysefähigkeiten von TheFence nutzen, um Zugriffsrisiken zu messen und zu bewerten, und sorgen Sie so für umfassenden Schutz und Kontrolle innerhalb Ihrer Organisation.

Compliance- und Governance-Beauftragte

Optimieren Sie die Zugangskontrolle, gewinnen Sie Sichtbarkeit und mindern Sie Risiken unbefugten Zugangs mühelos mit unseren automatisierten Risikobewertungen, intuitiver Benutzeroberfläche und robusten Berichtsfunktionen, um ein effizientes und wirksames Compliance-Management zu gewährleisten.

Geschäftsführung

Seien Sie auditbereit und treffen Sie datenbasierte Entscheidungen mit unserer automatisierten Lösung, die standardisierte Erfassung von Benutzern, Rollen und Zugriffsobjekten, fortschrittliche Risikoanalysefähigkeiten und KI-gestützte Empfehlungen bietet, um Zugriffsrisiken effektiv zu managen.

Systemadministratoren und IT-Betriebsteams

Erreichen Sie vollständige Sichtbarkeit und Kontrolle über Zugriffsprivilegien, vereinfachen Sie das Onboarding und Offboarding von Benutzern, halten Sie die Compliance aufrecht und minimieren Sie das Risiko unbefugten Zugangs.

MSPs / MSSPs

Erweitern Sie Ihre Zugriffsmanagementfähigkeiten mit THEFENCE™, liefern Sie maßgeschneiderte aktionsorientierte Berichte an Schlüsselabteilungen wie IT-Sicherheit, interne Revision, CFO, CRO oder HR und sorgen Sie für rechtzeitige Einblicke, damit die Stakeholder umgehend Risikominderungsmaßnahmen ergreifen können.

Über uns

Unser Unternehmen, XS Matrix Security Solutions, hat bereits mehreren Unternehmen mit unserer einzigartigen Methodik geholfen, ihre Probleme mit den Zugangsrechten zu bewerten und zu lösen, um ihre IT-Sicherheit und Cyber-Resilienz zu erhöhen.

Wir verfügen über mehr als 10 Jahre Erfahrung im Bereich der Cybersicherheitsstrategie auf Unternehmensebene. Wir haben TheFence gegründet, um unser Fachwissen in den KMU- und Unternehmenssektor einzubringen und ihren Sicherheitsstatus und ihre Produktivität zu verbessern und eine solide Grundlage für ihre zukünftige Wettbewerbsfähigkeit zu schaffen.

Haben Sie Fragen?

Lesen Sie die FAQs

Haben Sie noch offene Fragen und möchten Sie sich mit uns in Verbindung setzen?

Übermäßige Zugriffsrechte werden als Sicherheitsproblem unterschätzt und sind oft die Ursache für Zwischenfälle. Daher muss sich jeder bewusst sein, wie riskant die Rechte seiner Mitarbeiter sind. Probleme bei der Zugangskontrolle können sich auch auf Ihre Lizenzkosten auswirken: Sie können hier Kosteneinsparungen erzielen, indem Sie die Kontrolle automatisieren.

TheFence kann mit Ihren anderen Cloud-Anwendungen verbunden werden. Wir zeigen Ihnen in unserem leicht verständlichen Video, wie Sie die Verbindung herstellen.

Ihre Anwendungen befinden sich größtenteils in der Cloud, daher ist es am besten, die Zugriffskontrolle ebenfalls durch eine Cloud-Lösung zu gewährleisten.

Die Überprüfung des Benutzerzugriffs bezieht sich auf den Prozess der Evaluierung und Überprüfung der Benutzer und ihrer Zugriffsrechte innerhalb der IT-Umgebung eines Unternehmens. Diese Überprüfung stellt sicher, dass Mitarbeiter oder andere befugte Personen angemessenen Zugang zu den Ressourcen haben, die sie für die Erfüllung ihrer Aufgaben benötigen, und verhindert gleichzeitig den unbefugten Zugriff auf sensible Daten oder Systeme.

Bei der Überprüfung des Benutzerzugriffs untersuchen Administratoren oder Dateneigentümer (meist Geschäftsbereichsleiter) die jedem Benutzerkonto zugewiesenen Zugriffsrechte und stellen sicher, dass jedem Konto nur die für seinen Zweck erforderliche Mindestzugriffsstufe gewährt wird. Unstimmigkeiten oder unbefugter Zugriff sollten erkannt und korrigiert werden, um die Sicherheit und Integrität der Daten und Systeme des Unternehmens zu gewährleisten.

Benutzerzugriffsüberprüfungen werden in der Regel in regelmäßigen Abständen, z. B. jährlich oder halbjährlich, als Teil des allgemeinen Informationssicherheitsmanagementprogramms einer Organisation durchgeführt.

- Schutz sensibler Daten: Die Überprüfung des Benutzerzugriffs stellt sicher, dass nur befugte Personen Zugang zu sensiblen Daten und Systemen innerhalb des Unternehmens haben. Durch die regelmäßige Überprüfung der Benutzerzugriffsrechte können Unternehmen unbefugten Zugriff, Datenschutzverletzungen und andere Sicherheitsvorfälle verhindern, die erhebliche finanzielle und rufschädigende Folgen haben könnten.

- Einhaltung von Vorschriften: In vielen Branchen gibt es Vorschriften, die eine regelmäßige Überprüfung des Benutzerzugangs vorschreiben. Die Gesundheitsbranche muss beispielsweise die HIPAA-Vorschriften einhalten, die regelmäßige Prüfungen des Benutzerzugriffs auf elektronische geschützte Gesundheitsinformationen (ePHI) vorschreiben. Die Durchführung von Benutzerzugriffsüberprüfungen hilft Unternehmen, die Einhaltung dieser Vorschriften zu gewährleisten.

- Identifizierung von Sicherheitsbedrohungen: Die Überprüfung des Benutzerzugriffs kann Unternehmen dabei helfen, potenzielle Sicherheitsbedrohungen zu erkennen, z. B. Benutzer mit übermäßigen oder widersprüchlichen Zugriffsrechten.

- Verbesserung der betrieblichen Effizienz: Regelmäßige Überprüfungen des Benutzerzugriffs können Unternehmen dabei helfen, sicherzustellen, dass die Zugriffsrechte für die Aufgaben der einzelnen Benutzer angemessen sind. Dies kann dazu beitragen, das Potenzial für Fehler oder Ineffizienzen zu verringern, die sich auf die Produktivität und den Geschäftsbetrieb auswirken könnten.

- Schutz des Rufs des Unternehmens: Unternehmen, die von Datenschutzverletzungen oder anderen Sicherheitsvorfällen betroffen sind, können einen erheblichen Imageschaden erleiden. Die regelmäßige Überprüfung des Benutzerzugangs kann dazu beitragen, Sicherheitsvorfälle zu verhindern und den Ruf des Unternehmens zu schützen.

Any questions?

Check out the FAQs

Still have unanswered questions and need to get in touch?

Excessive access rights underestimated security problems, many times being the root cause of incidents, thus everyone needs to be aware of how risky rights your employees have. Access control problems may also affect your license cost: you can reach cost savings on them by automating control.

TheFence can be connected to your other cloud applications. We show you in our easy-to-follow video how to set up the connection.

Your applications are mostly in the cloud, so the best way to ensure their access control by a cloud solution as well.

User access review refers to the process of evaluating and verifying the users and their access rights within an organization’s IT environment. This review ensures that employees or other authorized individuals have appropriate access to the resources they need to perform their job functions, while also preventing unauthorized access to sensitive data or systems.

During a user access review, administrators or data owners (mostly business line managers) examine the access rights assigned to each user account, checking to ensure that each account is only granted the minimum level of access necessary to perform its intended purpose. Any discrepancies or unauthorized access should be identified and corrected, which helps to maintain the security and integrity of the organization’s data and systems.

User access reviews are typically conducted on a periodic basis, such as annually or semi-annually, as part of an organization’s overall information security management program.

- Protecting Sensitive Data: User access reviews ensure that only authorized individuals have access to sensitive data and systems within the organization. By reviewing user access rights regularly, businesses can prevent unauthorized access, data breaches, and other security incidents that could result in significant financial and reputational harm.

- Compliance with Regulations: Many industries are subject to regulatory requirements that mandate regular user access reviews. For example, the healthcare industry is required to comply with HIPAA regulations that require regular audits of user access to electronic protected health information (ePHI). Conducting user access reviews helps businesses ensure compliance with these regulations.

- Identifying Security Threats: User access reviews can help businesses identify potential security threats, such as users with excessive or conflicting access rights.

- Enhancing Operational Efficiency: Conducting regular user access reviews can help businesses ensure that access rights are appropriate for each user’s job function. This can help to reduce the potential for errors or inefficiencies that could impact productivity and business operations.

- Protecting the Reputation of the Business: Businesses that experience data breaches or other security incidents can suffer significant reputational harm. Conducting regular user access reviews can help to prevent security incidents and protect the reputation of the business.

Was die Nutzer sagen

"THEFENCE™ UAR PLUS simplifies our work, strengthens our security posture and covers all our crown jewel applications and strategic legacy systems. It has a streamlined, easy-to-use interface.

The solution utilizes an AI co-pilot that helped us significantly reduce time spent on compliance efforts and make better decisions at the same time."

“TheFence™ has improved our ability to collaborate effectively and provided us with the necessary information to make faster and better access decisions and handle our overpermissions. With the help of the software our data owners, line managers, approvers are now aware of what they are approving or declining. We have a clear picture of who has access to what.”

“Before using TheFence™, conducting User Access Reviews for audit compliance used to take way too much time and resources. Now we are able to accomplish the same task quickly and easily. TheFence™ is also able to conduct access reviews for our customized systems and custom applications. Practically any individual technology can easily be developed and connected.”