Überwindung von Herausforderungen für robuste Sicherheit

Unternehmen stehen heute vor der ständigen Herausforderung, Insider-Bedrohungen zu entschärfen. Diese Bedrohungen können von böswilligen Insidern ausgehen oder unbeabsichtigt durch kompromittierte Benutzerkonten entstehen. Um diesem Risiko wirksam begegnen zu können, müssen Unternehmen die Bedrohungen verstehen, die mit regelmäßigen Zugriffsüberprüfungen verbundenen Herausforderungen meistern, robuste Sicherheitsmaßnahmen implementieren und die Folgen einer unterlassenen Überprüfung erkennen. In diesem Artikel werden diese entscheidenden Aspekte untersucht, um Einblicke in die Verbesserung der Abwehr von Insider-Bedrohungen zu geben.

Insider-Bedrohungen stellen ein erhebliches Risiko für die Sicherheit eines Unternehmens dar. Sie sind aufgrund mehrerer Faktoren besonders gefährlich. Insider handeln oft nicht böswillig, so dass es im Vergleich zu externen Angriffen schwieriger ist, schädliche Aktivitäten zu erkennen. Sie kennen die Schwachstellen in der Cybersicherheit eines Unternehmens und wissen, wo sich sensible Daten befinden, so dass sie Schwachstellen ausnutzen oder anonym über die Benutzerkonten anderer agieren können. Infolgedessen können Insider-Angriffe verheerende Folgen für Unternehmen haben, einschließlich finanzieller Verluste, Rufschädigung, Nichteinhaltung von Vorschriften und Verlust des Kundenvertrauens.

Böswillige Insider können ihren autorisierten Zugang zu sensiblen Daten und Systemen ausnutzen, während kompromittierte Konten ungewollt unbefugten Zugang ermöglichen können. Solche Bedrohungen können zu Datenschutzverletzungen, finanziellen Verlusten, Rufschädigung und Nichteinhaltung von Vorschriften führen. Unternehmen müssen sich dieser Risiken bewusst sein, um wirksame Strategien zur Eindämmung von Insider-Bedrohungen zu entwickeln.

Herausforderungen bei der Durchführung regelmäßiger Zugangsprüfungen

Die Durchführung regelmäßiger Zugangsprüfungen kann für Unternehmen eine Herausforderung darstellen. Chief Information Security Officers (CISOs) sehen sich bei der Durchführung dieser Überprüfungen mit mehreren Hindernissen konfrontiert, unter anderem:

- Ressourcenzuweisung: CISOs stoßen oft auf Ressourcenknappheit, einschließlich begrenzter Budgets, personeller Herausforderungen und zeitlicher Einschränkungen. Eine effiziente Ressourcenzuweisung ist für eine erfolgreiche Zugangsüberprüfung unerlässlich. Unternehmen müssen in Zugriffsverwaltungssysteme, Identitäts- und Zugriffsmanagement-Tools und automatisierte Überprüfungslösungen investieren, um den Prozess zu rationalisieren und den manuellen Arbeitsaufwand und menschliche Fehler zu reduzieren. Die Optimierung der Ressourcenzuweisung trägt dazu bei, umfassende Zugriffsüberprüfungen zu gewährleisten, ohne andere wichtige Sicherheitsinitiativen zu gefährden.

- Zusammenarbeit und Kommunikation: Eine wirksame Abwehr von Insider-Bedrohungen erfordert die Zusammenarbeit und Kommunikation zwischen verschiedenen Abteilungen und Beteiligten. CISOs spielen eine entscheidende Rolle bei der Förderung einer Kultur des Sicherheitsbewusstseins und der Verantwortlichkeit. Die Einbeziehung von Personal-, Rechts-, IT-, Geschäfts- und Managementteams in den Prozess der Zugriffsüberprüfung fördert einen einheitlichen Ansatz zur Identifizierung und Bekämpfung von Insider-Bedrohungen. Regelmäßige Kommunikationssitzungen verbessern das Verständnis für die Zugangskontrolle und die regelmäßigen Überprüfungen und verstärken die gemeinsamen Anstrengungen zum Schutz vor potenziellen Risiken.

Best Practices für die Abwehr von Insider-Bedrohungen

Um die Abwehr von Insider-Bedrohungen zu verbessern, sollten Unternehmen die folgenden Best Practices anwenden:

- Automatische Überwachung des Zugriffsrisikos: Durch die Implementierung eines solchen Überwachungsprozesses kann ein Unternehmen sicherstellen, dass Personen nur auf die für ihre Rolle erforderlichen Ressourcen zugreifen können, und das Zugriffsrisiko wird für jeden Mitarbeiter und jedes Profil oder jede Rolle in verschiedenen Anwendungen sichtbar. Dieser Ansatz minimiert das Risiko eines unbefugten Zugriffs und verhindert schwerwiegende Insider-Vorfälle.

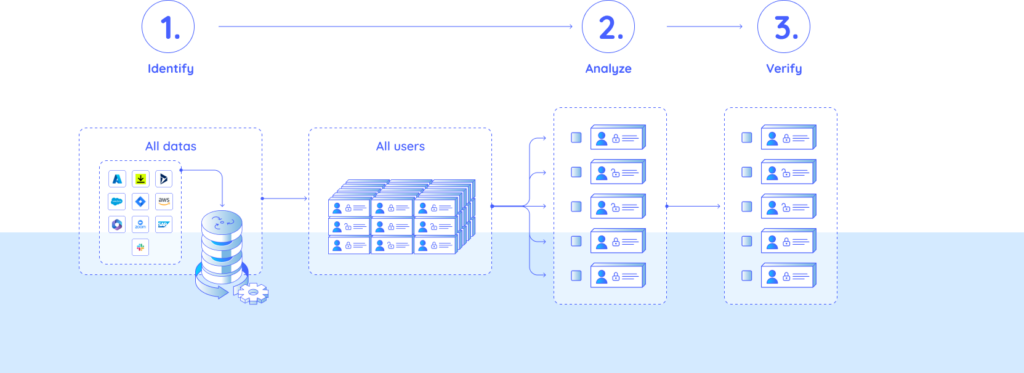

- Regelmäßige Zugriffsüberprüfungen: Regelmäßige Zugriffsüberprüfungen sind unerlässlich, um frühere Fehler bei der Erstellung/Testung von Rollen und unangemessene Entscheidungen im Annahmeprozess zu erkennen. Infolgedessen sollten Organisationen die entdeckten unnötigen, widersprüchlichen oder übermäßigen Privilegien widerrufen. Durch die Durchführung dieser Überprüfungen in festgelegten Abständen können Unternehmen einen genauen und aktuellen Überblick über die Zugriffsrechte der Benutzer erhalten. Automatisierte Überprüfungslösungen können den Prozess rationalisieren und effizienter und zuverlässiger machen.

Werden keine regelmäßigen Zugriffsüberprüfungen durchgeführt, kann dies die Risiken im Zusammenhang mit Insider-Bedrohungen erhöhen. Ohne eine regelmäßige Überprüfung der Zugriffsrechte können unnötige Zugriffsrechte bestehen bleiben, wodurch eine größere Angriffsfläche für potenzielle Insider-Bedrohungen entsteht. Dies erhöht die Wahrscheinlichkeit eines unbefugten Datenzugriffs, einer unbefugten Datenänderung oder einer unbefugten Datenweitergabe, was schwerwiegende finanzielle und betriebliche Folgen haben kann. Darüber hinaus kann die Vernachlässigung von Zugriffsüberprüfungen zu Verzögerungen bei der Zugriffsbereitstellung, zu Verwaltungsaufwand und zu Verstößen gegen die Compliance führen.

Schlussfolgerung

Zur Eindämmung von Insider-Bedrohungen müssen Unternehmen robuste Sicherheitsmaßnahmen einführen und sich über die Konsequenzen im Klaren sein, wenn sie es versäumen, regelmäßige Zugangsprüfungen durchzuführen. Indem sie die von Insider-Bedrohungen ausgehenden Risiken verstehen, Herausforderungen durch Integration, Ressourcenzuweisung und Zusammenarbeit angehen und bewährte Verfahren wie die automatische Überwachung von Zugriffsrisiken und regelmäßige Überprüfungen anwenden, können Unternehmen ihr Sicherheitsrisiko erheblich senken.