Vereinfachen Sie Ihren Zugriffsprüfungsprozess mit der automatisierten Lösung von TheFence

THEFENCE™ UAR PLUS ist eine innovative, KI-gestützte, cloudbasierte (SaaS) Lösung zur Überprüfung der Benutzerzugriffsrechte, die die regelmäßige Überprüfung der Zugriffsrechte der Benutzer (Mitarbeiter, Lieferanten, technische Benutzer) in der digitalen Umgebung eines Unternehmens automatisiert, so dass Führungskräfte die digitalen Rechte ihrer Mitarbeiter in einem transparenten, dokumentierten und automatisierten Prozess leicht unter Kontrolle halten können.

Verbesserung der Sicherheit

Verstärken Sie die Sicherheit Ihrer Cloud mit automatisierten Benutzerzugriffsüberprüfungen. Erkennen und beseitigen Sie unberechtigte Zugriffsrechte und verringern Sie so das Risiko von Datenschutzverletzungen und Cyberangriffen.

Kosten reduzieren

Maximieren Sie Ihre Ressourcen und minimieren Sie die Kosten mit der Überprüfung des Benutzerzugangs. TheFence identifiziert und entfernt ungenutzte Konten und Zugriffsrechte und unterstützt Sie bei der Optimierung von Lizenzierung und Abonnements.

Maximierung der Transparenz

TheFence sendet Benachrichtigungen und Warnungen direkt an die Kommunikationskanäle Ihres Unternehmens, um eine maximale Aufmerksamkeit zu erreichen. Nichts blockiert den Informationsfluss.

Gewährleistung der Einhaltung

Unsere Lösung hilft Ihnen bei der Erfüllung gesetzlicher Anforderungen wie HIPAA, PCI DSS und GDPR, um Strafen, rechtliche Schritte oder sogar die ständigen Kopfschmerzen zu vermeiden, die Auditoren verursachen können.

Steigerung der Produktivität

Bringen Sie Ihre Produktivität mit der Zugriffsüberprüfung auf ein höheres Niveau. TheFence garantiert, dass Ihre Mitarbeiter über die Ressourcen verfügen, die sie benötigen, um hervorragende Ergebnisse zu erzielen.

Hochfahren von AI

KI-gestützte Tools können den Prozess der Zugriffsüberprüfung automatisieren, indem sie Zugriffsprotokolle analysieren, Anomalien und Muster erkennen und riskante Zugriffsversuche markieren.

Warum spart die automatisierte Überprüfung des Benutzerzugangs Ihrem Unternehmen Zeit und Mühe?

Die Verwaltung und Orchestrierung von Überprüfungen funktioniert reibungslos

Entscheidungen können schnell in die Tat umgesetzt werden

Verwaltung, Ergebnisse, Nachweise auf Knopfdruck

Ihre Überprüfungen sind voll skaliert, tiefgründig, genau und superschnell

Was kann in Ihrem Unternehmen schief gehen? Bewertungen des manuellen Benutzerzugangs?

- Nur der Beschäftigungsstatus des Nutzers wird überprüft, seine Rechte und Rollen werden nicht kontrolliert.

- Der Überprüfungsprozess wird nicht dokumentiert, so dass es unmöglich ist, nachzuvollziehen, wer was wann überprüft hat.

- Die festgestellten Probleme werden nur mit erheblichen Verzögerungen oder gar nicht behoben.

- Die Prüfung kollidierender Rechte ist vom Überprüfungsverfahren ausgeschlossen.

- Der Überprüfungsprozess ist nicht einheitlich und intern nicht geregelt.

- Es werden nur die Benutzer der Mitarbeiter überprüft.

- Niemand kontrolliert die Rechte der technischen Nutzer.

- Die externen Nutzer sind ebenfalls von der Überprüfung ausgeschlossen.

- Die gesammelten Daten werden nicht dokumentiert, und der Umfang ist von System zu System unterschiedlich.

- Die Rechte der Benutzer werden anhand externer, manuell vereinfachter Listen überprüft.

- Die Inhalte der Rollen werden nicht gesammelt und überprüft.

- Die Überprüfung wird nicht vom Geschäftseigentümer/Dateneigentümer, sondern von den IT-Administratoren durchgeführt, so dass niemand die geschäftlichen Änderungen am Inhalt des Zugangsprofils bemerkt und nachvollziehen kann.

- Der Prüfer gibt die Aufgabe an eine andere Person weiter (mit oder ohne die erforderlichen Kenntnisse).

- Das Fachwissen der Gutachter ist sehr unterschiedlich, und einige verfügen nicht über ausreichende Kenntnisse für die Überprüfung.

- Der Prüfer ist sich der geschäftlichen Risiken und Konflikte im Zusammenhang mit den Zugangsrechten nicht bewusst.

- Der Prüfer muss auch seine eigenen Ansprüche überprüfen, was naturgemäß zu Konflikten führt.

- Sie verwalten, koordinieren und überwachen den Überprüfungsprozess manuell.

- Die Überprüfung ist komplex, unvollständig und schwer in der gesamten Organisation durchzusetzen.

- Das Verfahren ist langwierig, und es ist schwierig, Antworten von den Gutachtern zu erhalten.

- Das IAM-Tool (falls vorhanden) ist nicht für die Überprüfung des Benutzerzugriffs konfiguriert (oder kann nicht konfiguriert werden)

Was die Nutzer sagen

"Bevor wir TheFence™ einsetzten, hat die Durchführung von Benutzerzugriffsüberprüfungen zur Einhaltung von Audits viel zu viel Zeit und Ressourcen in Anspruch genommen. Jetzt sind wir in der Lage, die gleiche Aufgabe schnell und einfach zu erledigen. TheFence™ ist auch in der Lage, Zugriffsüberprüfungen für unsere kundenspezifischen Systeme und Anwendungen durchzuführen. Praktisch jede individuelle Technologie kann problemlos entwickelt und angebunden werden."

"TheFence™ hat unsere Fähigkeit zur effektiven Zusammenarbeit verbessert und uns mit den notwendigen Informationen versorgt, um schnellere und bessere Zugangsentscheidungen zu treffen und unsere Übergenehmigungen zu handhaben. Mit Hilfe der Software wissen unsere Dateneigentümer, Vorgesetzten und Genehmiger jetzt, was sie genehmigen oder ablehnen. Wir haben ein klares Bild davon, wer Zugriff auf was hat."

Warum wir?

- Mehr als 100.000 Nutzer werden überwacht

- Innovative Software-Technologie der nächsten Generation

- Einzigartige scoringbasierte Risikoanalyse mit mehr als 10.000 Regelsätzen

Automatisieren Sie Ihre Zugangsprüfung mit TheFence™.

Erleben Sie ein neues Maß an Effizienz, Sicherheit und Konformität mit der fortschrittlichen Lösung von TheFence für die Zugangskontrolle

Eingebaute Cloud-Integrationen

Verwalten Sie Zugriffsrechte von integrierten Systemen und sorgen Sie für die Einhaltung von Industriestandards und Vorschriften wie dem Prinzip der geringsten Privilegien und der Aufgabentrennung.

Automatisierte Benutzeridentifikation

TheFence™ kann sich nahtlos mit HR-Systemen verbinden, Daten extrahieren und Benutzer automatisch identifizieren.

Analyse der Zugangsberechtigung und Risikobewertung

Wir helfen den Prüfern, bessere Entscheidungen zu treffen, indem wir die Zugriffsrisikobewertungen anzeigen.

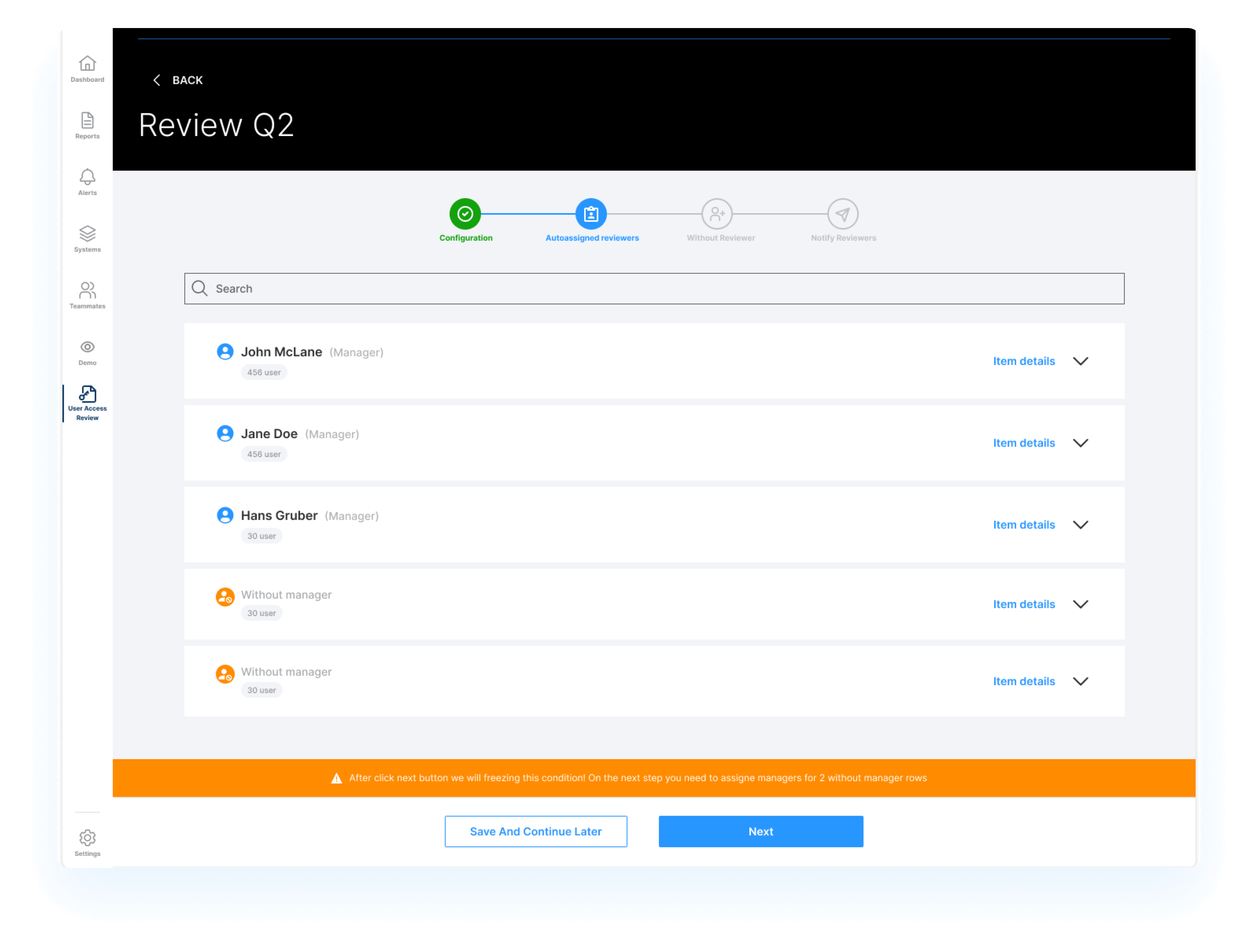

Automatisierte Zuweisung von Prüfern und Aufgabenerstellung

Sie können den Prozess straffen, indem Sie Prüfer automatisch zuweisen und Aufgaben für sie generieren.

Erkennung von Ausreißern,

Auto-Empfehlung

Wir ermöglichen es Prüfern, ihre Entscheidungsfähigkeiten zu verbessern, indem wir mithilfe von KI Entscheidungen vorschlagen.

Geführte Benutzeroberfläche und Entscheidungshilfe für Prüfer

TheFence™ bietet eine benutzerfreundliche Schnittstelle, die Prüfern KI-gestützte Empfehlungen bietet, um die Genauigkeit und Effizienz der Entscheidungsfindung während des Überprüfungsprozesses zu verbessern.

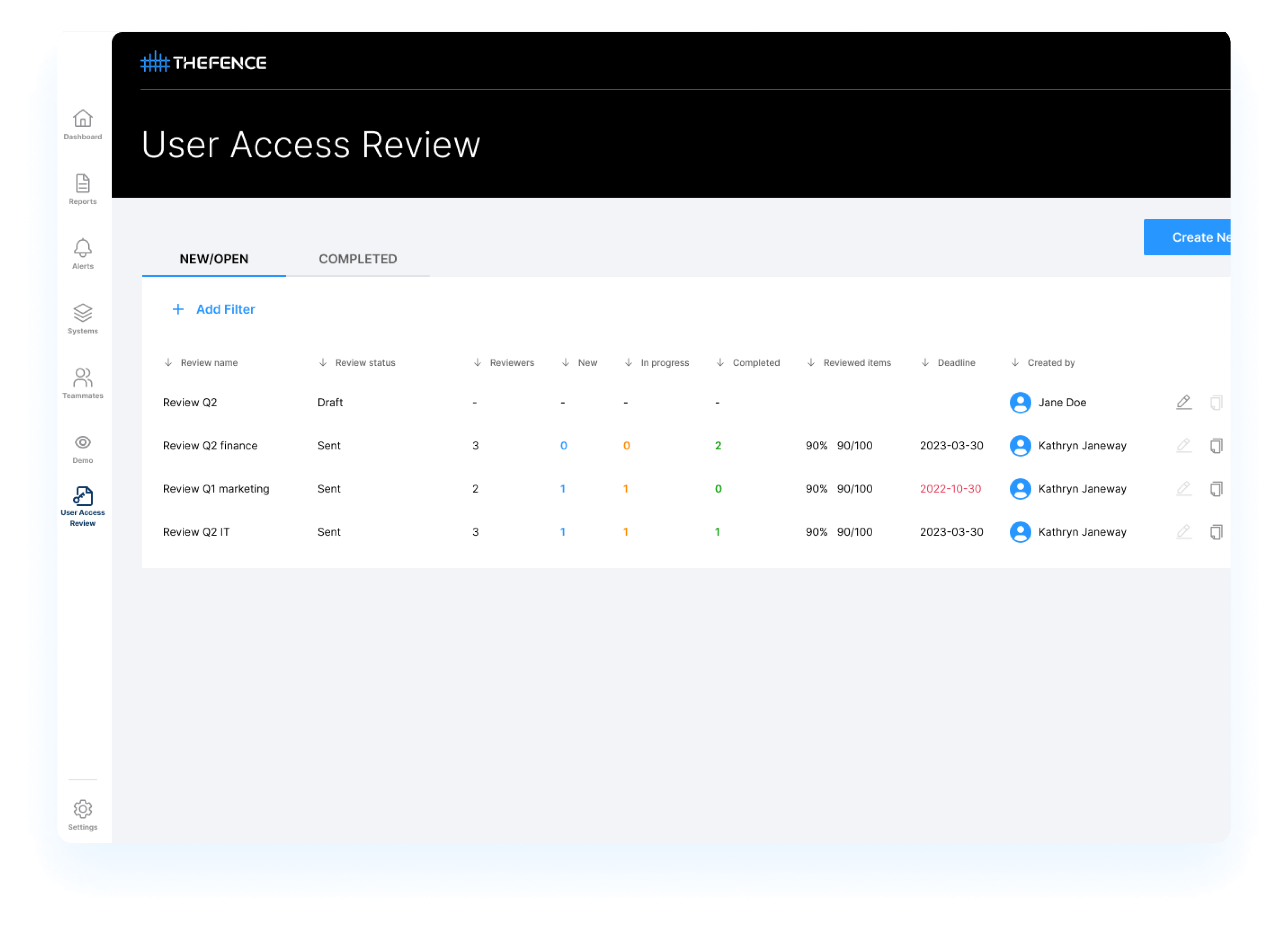

Zugriffsprüfungscockpit für CISO oder Power-User

Die Lösung von TheFence™ bietet eine zentralisierte und umfassende Schnittstelle, in der sie Zugriffsberechtigungen und -privilegien effizient überprüfen und verwalten können.

Alle zufrieden stellen

Effizienz, Genauigkeit, Konsistenz, Skalierbarkeit und Konformität: alle wichtigen Interessengruppen

von den Vorteilen der Automatisierung profitieren

Oswald (CEO)

"Wir werden ständig von Prüfern dafür kritisiert, dass wir die Benutzerzugangsüberprüfungen unvollendet und unvollständig lassen. Außerdem treffen wir schlechte Entscheidungen, diese Kontrolle funktioniert einfach nicht."

Bob (CISO)

"Wir verbringen endlose Stunden damit, die Manager für die Benutzerzugriffsprüfung zu koordinieren."

Jason (Datenbesitzer)

"Ich werde gebeten, Entscheidungen über Benutzerzugriffe zu treffen, ohne jegliche Unterstützung darüber, welche Berechtigungen ich widerrufen sollte."

Unsere Errungenschaften

Was die Nutzer sagen

"TheFence™ hat unsere Fähigkeit zur effektiven Zusammenarbeit verbessert und uns mit den notwendigen Informationen versorgt, um schnellere und bessere Zugangsentscheidungen zu treffen und unsere Übergenehmigungen zu handhaben. Mit Hilfe der Software wissen unsere Dateneigentümer, Vorgesetzten und Genehmiger jetzt, was sie genehmigen oder ablehnen. Wir haben ein klares Bild davon, wer Zugriff auf was hat."

"Bevor wir TheFence™ einsetzten, hat die Durchführung von Benutzerzugriffsüberprüfungen zur Einhaltung von Audits viel zu viel Zeit und Ressourcen in Anspruch genommen. Jetzt sind wir in der Lage, die gleiche Aufgabe schnell und einfach zu erledigen. TheFence™ ist auch in der Lage, Zugriffsüberprüfungen für unsere kundenspezifischen Systeme und Anwendungen durchzuführen. Praktisch jede individuelle Technologie kann problemlos entwickelt und angebunden werden."

Warum wir?

- Handlungsfähige Intelligenz und Automatisierungsplattform

- Einfach zu bedienen, einfach zu implementieren

- Sowohl vor Ort als auch in der Cloud verfügbar

Integrieren Sie Ihre Systeme in TheFence™

TheFence™ kann die meisten der am häufigsten verwendeten Lösungen überwachen

Amazon Webdienste

Sicherstellen, dass der Zugriff auf Ressourcen nur autorisierten Benutzern gewährt wird

Slack

Effizientere Verwaltung des Benutzerzugriffs bei gleichzeitiger Minimierung der Sicherheitsrisiken

Salesforce

Erhöhen Sie die Sicherheit durch Überwachung des Benutzerzugriffs auf Salesforce

Microsoft 365

Überwachung und Analyse der Nutzer und der möglichen Nutzung des Dienstes auf potenzielle Sicherheitsrisiken

Jira-Software

Verbessern Sie die Sicherheitslage durch Überwachung des Benutzerzugriffs

Microsoft Azure

Erreichen Sie umfassende Kontrolle über Zugriffsrechte

DocuSign

Erkennen und entfernen Sie unnötige Berechtigungen, , die Benutzern gewährt wurden

Microsoft Entra ID

Erreichen Sie eine einheitliche Identitätsverwaltung in Ihrem gesamten Microsoft-Ökosystem

Zoom

Identifizieren und verhindern Sie unbefugte Zugriffe

Microsoft Dynamics 365

Erhöhen Sie die Sicherheit und minimieren Sie das Risiko eines unbefugten Zugriffs

SAP

Sichern Sie Ihr SAP-System, indem Sie die Kontrolle über Zugriffsrisiken straffen

Okta

Vereinfachen Sie das Identitätsmanagement und stärken Sie die Zugangskontrollen

Haben Sie Fragen?

Lesen Sie die FAQs

Haben Sie noch offene Fragen und möchten Sie sich mit uns in Verbindung setzen?

Die Überprüfung des Benutzerzugriffs bezieht sich auf den Prozess der Evaluierung und Überprüfung der Benutzer und ihrer Zugriffsrechte innerhalb der IT-Umgebung eines Unternehmens. Diese Überprüfung stellt sicher, dass Mitarbeiter oder andere befugte Personen angemessenen Zugang zu den Ressourcen haben, die sie für die Erfüllung ihrer Aufgaben benötigen, und verhindert gleichzeitig den unbefugten Zugriff auf sensible Daten oder Systeme.

Bei der Überprüfung des Benutzerzugriffs untersuchen Administratoren oder Dateneigentümer (meist Geschäftsbereichsleiter) die jedem Benutzerkonto zugewiesenen Zugriffsrechte und stellen sicher, dass jedem Konto nur die für seinen Zweck erforderliche Mindestzugriffsstufe gewährt wird. Unstimmigkeiten oder unbefugter Zugriff sollten erkannt und korrigiert werden, um die Sicherheit und Integrität der Daten und Systeme des Unternehmens zu gewährleisten.

Benutzerzugriffsüberprüfungen werden in der Regel in regelmäßigen Abständen, z. B. jährlich oder halbjährlich, als Teil des allgemeinen Informationssicherheitsmanagementprogramms einer Organisation durchgeführt.

- Schutz sensibler Daten: Die Überprüfung des Benutzerzugriffs stellt sicher, dass nur befugte Personen Zugang zu sensiblen Daten und Systemen innerhalb des Unternehmens haben. Durch die regelmäßige Überprüfung der Benutzerzugriffsrechte können Unternehmen unbefugten Zugriff, Datenschutzverletzungen und andere Sicherheitsvorfälle verhindern, die erhebliche finanzielle und rufschädigende Folgen haben könnten.

- Einhaltung von Vorschriften: In vielen Branchen gibt es Vorschriften, die eine regelmäßige Überprüfung des Benutzerzugangs vorschreiben. Die Gesundheitsbranche muss beispielsweise die HIPAA-Vorschriften einhalten, die regelmäßige Prüfungen des Benutzerzugriffs auf elektronische geschützte Gesundheitsinformationen (ePHI) vorschreiben. Die Durchführung von Benutzerzugriffsüberprüfungen hilft Unternehmen, die Einhaltung dieser Vorschriften zu gewährleisten.

- Identifizierung von Sicherheitsbedrohungen: Die Überprüfung des Benutzerzugriffs kann Unternehmen dabei helfen, potenzielle Sicherheitsbedrohungen zu erkennen, z. B. Benutzer mit übermäßigen oder widersprüchlichen Zugriffsrechten.

- Verbesserung der betrieblichen Effizienz: Regelmäßige Überprüfungen des Benutzerzugriffs können Unternehmen dabei helfen, sicherzustellen, dass die Zugriffsrechte für die Aufgaben der einzelnen Benutzer angemessen sind. Dies kann dazu beitragen, das Potenzial für Fehler oder Ineffizienzen zu verringern, die sich auf die Produktivität und den Geschäftsbetrieb auswirken könnten.

- Schutz des Rufs des Unternehmens: Unternehmen, die von Datenschutzverletzungen oder anderen Sicherheitsvorfällen betroffen sind, können einen erheblichen Imageschaden erleiden. Die regelmäßige Überprüfung des Benutzerzugangs kann dazu beitragen, Sicherheitsvorfälle zu verhindern und den Ruf des Unternehmens zu schützen.

- Unbefugter Zugriff: Wenn Benutzern Zugang zu Systemen oder Daten gewährt wird, auf die sie keinen Zugriff haben sollten, kann dies zu Datenschutzverletzungen, Diebstahl von geistigem Eigentum oder anderen nicht autorisierten Aktivitäten führen.

- Exzessiver Zugang: Benutzer, die Zugang zu mehr Daten oder Systemen haben, als sie für die Erfüllung ihrer Aufgaben benötigen, stellen ein Risiko für sich selbst und für das Unternehmen dar. Dies kann zu Datenschutzverletzungen, Insider-Bedrohungen oder anderen Sicherheitsvorfällen führen. Wenn ihre Benutzerdaten gestohlen wurden (z. B. durch einen Phishing-Angriff), können die übermäßigen Zugriffsrechte für den Angreifer sehr nützlich sein.

- Inaktive Konten: Wenn Benutzerkonten aktiv bleiben, auch wenn der Benutzer das Unternehmen verlassen hat oder keinen Zugang mehr benötigt, kann dies ein Risiko für das Unternehmen darstellen. Inaktive Konten können von Angreifern ausgenutzt werden, um sich unbefugten Zugriff auf die Systeme und Daten des Unternehmens zu verschaffen. In diesem Fall kann es schwierig sein, sie aufzuspüren und zu identifizieren, da der vorherige Besitzer in den Aktivitätsprotokollen zu finden ist.

- Gemeinsame Konten: Wenn sich mehrere Benutzer ein einziges Konto teilen, kann es schwierig sein, nachzuvollziehen, wer auf Daten und Systeme zugreift. Dies kann ein Risiko für das Unternehmen darstellen, da es schwierig sein kann, festzustellen, wer für eine nicht autorisierte Aktivität verantwortlich ist.

- Schwache Passwörter: Benutzer, die schwache Passwörter haben oder dasselbe Passwort für mehrere Konten verwenden, stellen ein Risiko für das Unternehmen dar. Dies kann es Angreifern erleichtern, sich Zugang zu den Systemen und Daten des Unternehmens zu verschaffen.

Die Häufigkeit der Überprüfung des Benutzerzugriffs kann je nach Größe und Komplexität des Unternehmens sowie je nach den gesetzlichen Bestimmungen variieren. Wir sind jedoch der Meinung, dass die Eigentümer von Vermögenswerten regelmäßige und periodische Überprüfungen des Nutzerzugangs durchführen sollten. Einige Organisationen müssen möglicherweise häufiger Überprüfungen durchführen, z. B. alle sechs Monate oder vierteljährlich, um die Einhaltung von Vorschriften zu gewährleisten oder bestimmte Sicherheitsrisiken anzugehen.

Es ist wichtig zu beachten, dass eine Überprüfung des Benutzerzugriffs auch immer dann durchgeführt werden sollte, wenn es zu einer bedeutenden Veränderung in der Organisation kommt, z. B. bei einer Fusion oder Übernahme, einer Änderung der Geschäftsabläufe oder einer neuen Systemimplementierung. Außerdem sollte im Falle eines Sicherheitsvorfalls oder einer Sicherheitsverletzung sofort eine Überprüfung des Benutzerzugangs durchgeführt werden, um etwaige Schwachstellen zu ermitteln und diese umgehend zu beheben.

Der Prozess der Überprüfung des Benutzerzugangs ist unvollständig:

- Nur der Beschäftigungsstatus des Nutzers wird überprüft, seine Rechte und Rollen werden nicht kontrolliert.

- Der Überprüfungsprozess wird nicht dokumentiert, so dass es unmöglich ist, nachzuvollziehen, wer was wann überprüft hat.

- Die festgestellten Probleme werden nur mit erheblichen Verzögerungen oder gar nicht behoben.

- Die Prüfung kollidierender Rechte ist vom Überprüfungsverfahren ausgeschlossen.

- Der Überprüfungsprozess ist nicht einheitlich und intern nicht geregelt.

Der Umfang der untersuchten Daten ist unvollständig:

- Es werden nur die Benutzer der Mitarbeiter überprüft.

- Niemand kontrolliert die Rechte der technischen Nutzer.

- Die externen Nutzer sind ebenfalls von der Überprüfung ausgeschlossen.

- Die gesammelten Daten werden nicht dokumentiert, und der Umfang ist von System zu System unterschiedlich.

- Die Rechte der Benutzer werden anhand externer, manuell vereinfachter Listen überprüft.

- Die Inhalte der Rollen werden nicht gesammelt und überprüft.

Die Prüfung wird nicht von der zuständigen Person durchgeführt:

- Die Überprüfung wird nicht vom Geschäftseigentümer/Dateneigentümer, sondern von den IT-Administratoren durchgeführt, so dass niemand die geschäftlichen Änderungen am Inhalt des Zugangsprofils bemerkt und nachvollziehen kann.

- Der Prüfer gibt die Aufgabe an eine andere Person weiter (mit oder ohne die erforderlichen Kenntnisse).

- Das Fachwissen der Gutachter ist sehr unterschiedlich, und einige verfügen nicht über ausreichende Kenntnisse für die Überprüfung.

- Der Prüfer ist sich der geschäftlichen Risiken und Konflikte im Zusammenhang mit den Zugangsrechten nicht bewusst.

- Der Prüfer muss auch seine eigenen Ansprüche überprüfen, was naturgemäß zu Konflikten führt.

Sie verwenden die falschen Werkzeuge oder sie haben keine Werkzeuge für die Überprüfung des Benutzerzugangs:

- Sie verwalten, koordinieren und überwachen den Überprüfungsprozess manuell.

- Die Überprüfung ist komplex, unvollständig und schwer in der gesamten Organisation durchzusetzen.

- Das Verfahren ist langwierig, und es ist schwierig, Antworten von den Gutachtern zu erhalten.

- Das IAM-Tool (falls vorhanden) ist nicht für die Überprüfung des Benutzerzugriffs konfiguriert (oder kann nicht konfiguriert werden).